Fałszywa reklama, prawdziwe konsekwencje. Jak przebiega nowoczesne oszustwo inwestycyjne?

Uwaga! Cyberprzestępcy podszywają się pod znane media, wykorzystując wizerunek zmarłej osoby, by wyłudzić dane i pieniądze. Poznaj mechanizm oszustwa inwestycyjnego oraz sposoby, jak skutecznie ochronić siebie, pracowników i firmę.

Cyberprzestępcy zalewają media społecznościowe, przede wszystkim Facebooka sponsorowanymi postami podszywającymi się pod znane portale informacyjne. W opisywanej kampanii wykorzystano wizerunek uznanej mecenas kultury, aby zachęcić użytkowników do rejestracji na rzekomo „rewolucyjnej” platformie inwestycyjnej. W rzeczywistości mamy do czynienia z profesjonalnie zaplanowanym, wieloetapowym oszustwem inwestycyjnym. To klasyczna pułapka nastawiona na wyłudzenie pieniędzy i danych osobowych.

Dzisiejsze oszustwa online to nie posty z błędami, ale dopracowane ekosystemy stron i reklam, które perfekcyjnie udają prawdziwe media. Cyberprzestępcy skutecznie obchodzą zabezpieczenia Facebooka, wykorzystując coraz bardziej cyniczne metody – w tym przypadku posuwając się do użycia wizerunku osoby zmarłej. To pokazuje, że w walce o dane i pieniądze hakerzy działają jak profesjonalne agencje, uderzając tam, gdzie najtrudniej o zachowanie czujności.

Poniżej przedstawiamy krok po kroku mechanizm działania opisywanego fraudu inwestycyjnego.

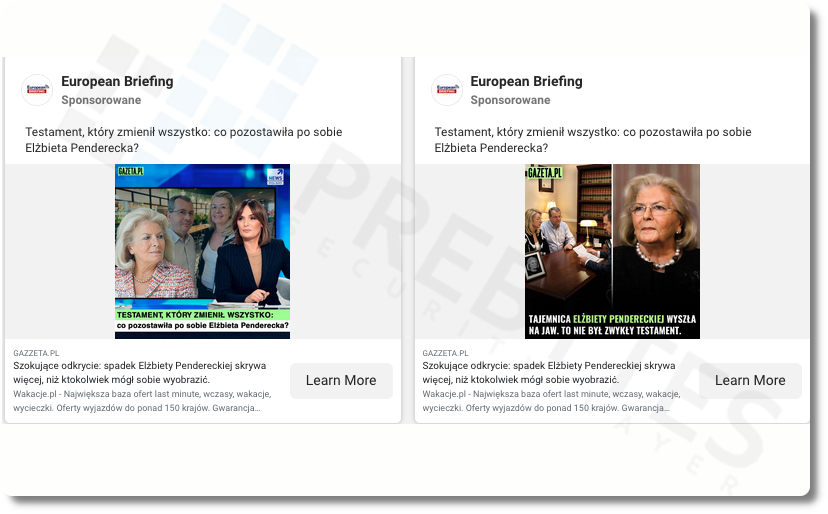

Krok 1. Fałszywe reklamy w serwisach społecznościowych

Pierwszym etapem ataku jest reklama sponsorowana wyświetlana np. w serwisie Facebook. W treści pojawia się sensacyjny nagłówek, emocjonalny przekaz oraz zdjęcie Elżbiety Pendereckiej.

Mechanizm manipulacji opiera się na kilku elementach:

- wykorzystaniu wizerunku osoby publicznej budzącej zaufanie, co wzmacnia fałszywe poczucie bezpieczeństwa. Użytkownicy, widząc znaną twarz, rzadziej weryfikują adres URL strony, na którą zostają przekierowani,

- sugerowaniu „szokujących odkryć” lub „ujawnionej tajemnicy” w celu wywołania reakcji emocjonalnej,

- prezentowaniu reklamy jako materiału sponsorowanego, by wzmocnić wrażenie legalności przekazu,

- podszywaniu się pod znany portal internetowy Gazeta.pl, do którego rzekomo odsyła post.

Cel etapu: Skłonienie użytkownika do kliknięcia w reklamę.

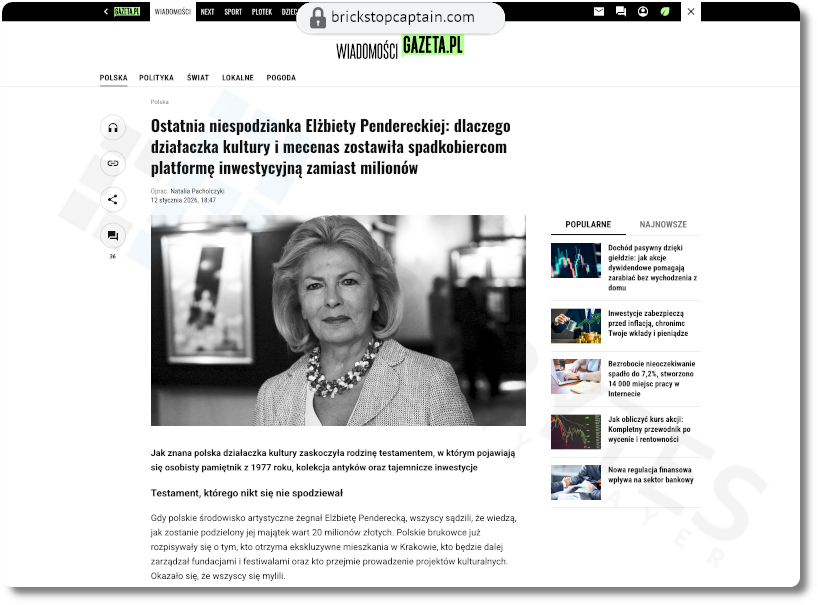

Krok 2: Przekierowanie na fałszywy portal informacyjny

Po kliknięciu w reklamę użytkownik trafia na stronę łudząco podobną do serwisu Gazeta.pl. Widoczne są logo, układ artykułu, charakterystyczne czcionki oraz sekcja komentarzy. Jedyną różnicą jest adres URL, który kieruje na fałszywą stronę.

Mechanizm manipulacji:

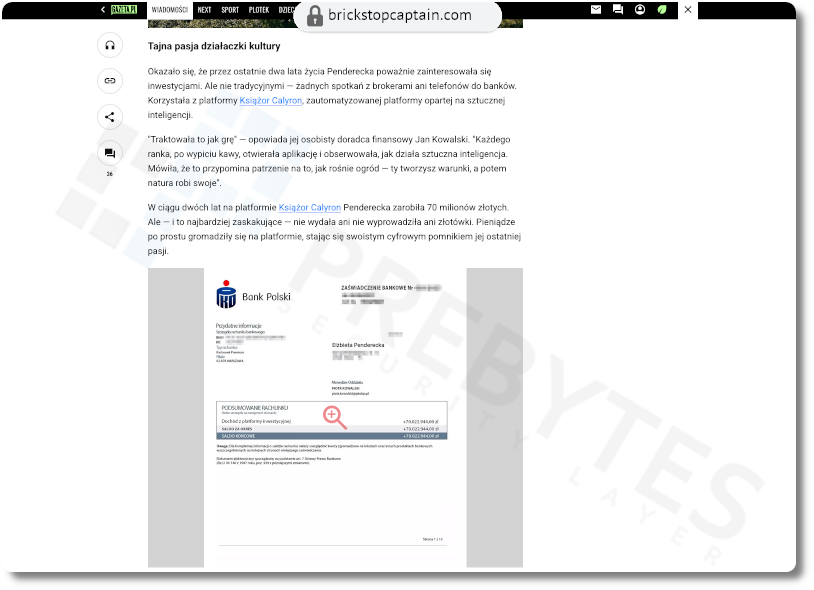

Na stronie opublikowano obszerny artykuł, w którym zbudowano narrację o rzekomym odkryciu konta inwestycyjnego Elżbiety Pendereckiej, na którym miały znajdować się ogromne środki finansowe. Historię uwiarygadniano fikcyjnymi szczegółami, takimi jak rzekome potwierdzenie przelewu bankowego, postać doradcy bankowego czy notariusza prowadzącego sprawę spadkową.

Dodatkowo w artykule wykorzystywane są:

- cytaty i zdjęcia, mające sprawiać wrażenie autentycznych wypowiedzi oraz wiarygodnych materiałów źródłowych,

- komentarze rzekomo „zadowolonych użytkowników”, których zadaniem jest potwierdzenie autentyczności przedstawionej historii i uwiarygodnienie całej narracji,

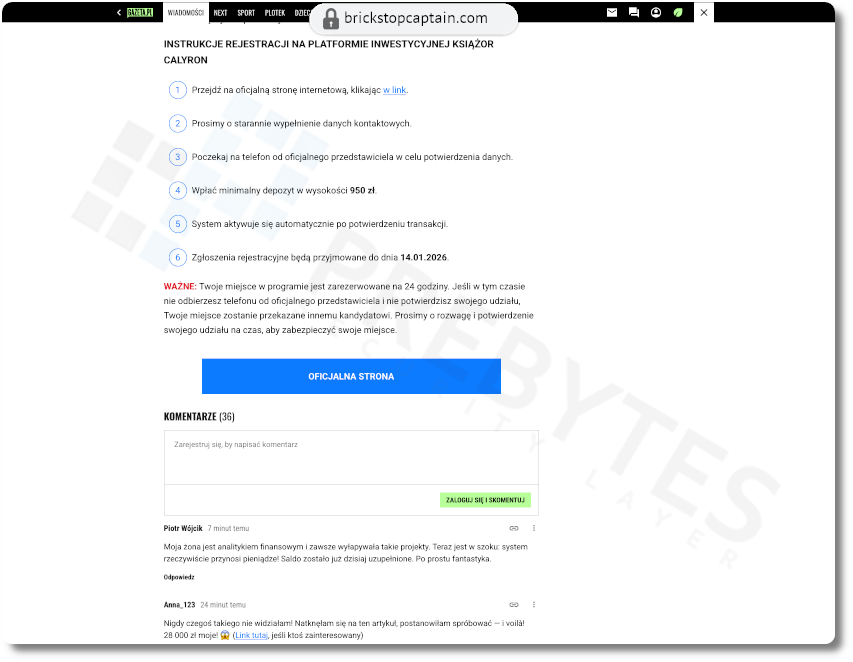

- szczegółowa instrukcja rejestracji na rzekomej platformie inwestycyjnej Książor Calyron, która krok po kroku prowadzi użytkownika do założenia konta i podania danych osobowych, minimalizując moment refleksji i zwiększając skuteczność oszustwa.

Cel etapu: utrzymanie uwagi użytkownika i zbudowanie przekonania, że ma do czynienia z rzetelną informacją prasową. Tekst stopniowo zachęca do rejestracji na platformie inwestycyjnej, z której rzekomo korzystała zmarła.

Krok 3: Formularz rejestracyjny

Po kliknięciu w przycisk „Oficjalna strona” użytkownik zostaje przekierowany na platformę projektu Książor Calyron, gdzie dochodzi do wyłudzenia danych osobowych - w formularzu należy podać imię i nazwisko, adres e-mail oraz numer telefonu.

Mechanizm manipulacji obejmuje:

- obietnicę szybkiego zysku przy minimalnym wkładzie,

- presję czasu - „oferta ograniczona”, „ostatnie miejsca”.

Cel etapu: pozyskanie danych kontaktowych ofiary, które stanowią kluczowy zasób w dalszej fazie ataku.

Krok 4: Kontakt telefoniczny konsultanta

Po pozostawieniu danych w formularzu do akcji wkraczają „konsultanci”, którzy potwierdzają rzekomą legalność projektu, przekazują link do serwisu inwestycyjnego oraz nakłaniają do wpłat środków. Rozmowy prowadzone są według ustalonego scenariusza i stanowią element profesjonalnie zorganizowanego ataku, a nie przypadkowych działań.

Mechanizm manipulacji:

Wykorzystywane są techniki socjotechniczne - konsultanci stosują m.in. budowanie zaufania, nawiązywanie relacji, wywieranie presji czasowej, odwoływanie się do autorytetu oraz kreowanie wrażenia legalności projektu, co może prowadzić do podawania danych osobowych i dokonywania wpłat środków.

Cel etapu: Wyłudzenie pieniędzy, utrzymanie ofiary w procesie jak najdłużej, utrudnianie wypłaty środków oraz w niektórych przypadkach próba instalacji złośliwego oprogramowania umożliwiającego zdalny dostęp do urządzenia.

Dlaczego ten schemat jest groźny również dla firm?

Skutki działań hakerów nie ograniczają się wyłącznie do osób prywatnych. Pracownicy często korzystają z mediów społecznościowych na urządzeniach służbowych lub na prywatnych w trakcie pracy. Kliknięcie w podejrzany link i podanie danych na fałszywej stronie może stać się początkiem ataku na Twoją firmę. Raz przejęte w ten sposób dane logowania często służą hakerom do próby włamania się do systemów korporacyjnych.

Ponieważ współczesne oszustwa opierają się na precyzyjnie zaprojektowanych ścieżkach ataku, samo ostrzeganie pracowników nie wystarcza. Skuteczna ochrona marki wymaga systemów, które w czasie rzeczywistym wykrywają złośliwe kampanie na platformach społecznościowych i blokują dostęp do niebezpiecznych domen, zanim dojdzie do kradzieży środków lub naruszenia bezpieczeństwa organizacji.

PODSUMOWANIE

Cyberprzestępcy błyskawicznie zmieniają wektory ataku - dziś jest to post w mediach społecznościowych, jutro będzie nim wiadomość e-mail. Efekt pozostaje jednak ten sam: straty finansowe, wyciek informacji osobowych pracowników oraz zagrożenie także dla kontrahentów i partnerów biznesowych, których dane wrażliwe mogą zostać wykradzione.

W obliczu coraz bardziej zaawansowanych technik oszustw niezbędne staje się wdrożenie systemowych mechanizmów ochrony oraz skutecznej prewencji realizowanej przez doświadczone zespoły cyberbezpieczeństwa. Dzięki temu możliwe jest identyfikowanie zagrożeń na wczesnym etapie i ograniczanie ich wpływu na działalność organizacji.

Sprawdź, jak działa PREBYTES SIRT i zapewnij swojej firmie kompleksowe, bezpieczne rozwiązanie dopasowane do współczesnych zagrożeń cyfrowych.