Fałszywe aplikacje mObywatel i Flash Player

Cyberprzestępcy coraz częściej przygotowują dedykowane strony dla fałszywych aplikacji. Złośliwe oprogramowanie, które można pobrać z tychże stron przejmuje pełną kontrolę nad telefonem pracującym na systemie Android. Malware przechwytuje poufne dane, a także tworzy nakładki na aplikacje bankowe.

Złośliwe aplikacje na Androida, które można znaleźć nawet w oficjalnym sklepie Google Play, czy stronach, które pod niego się podszywają nie są właściwie żadną nowością. Jakiś czas temu opisywaliśmy złośliwe oprogramowanie dostępne w oficjalnym sklepie Google Play. Były to aplikacje, jak Best Cleaner służąca do czyszczenia telefonu, czy Fitness Trainer oferująca funkcjonalności związane z treningiem i dietą. W rzeczywistości okazywały się złośliwym oprogramowaniem.

Ostatnio jednak coraz częściej spotykamy się z przypadkami fałszywych aplikacji, które można pobrać ze stron specjalnie dla nich przygotowanych. Na nich to można znaleźć szczegółowy opis aplikacji oraz oczywiście link do pobrania. Spotykamy się też z przypadkami, w których pod pretekstem aktualizacji określonego oprogramowania cyberprzestępcy nakłaniają do instalacji złośliwego oprogramowania. Linki z instrukcją pobrania złośliwego oprogramowania do użytkowników trafiają w głównej mierze przez wiadomości SMS.

Fałszywe strony ze złośliwym oprogramowaniem

W niniejszym artykule przedstawimy kilka aktualnych przykładów, jak i tych, które pojawiały się na przestrzeni tego roku. W większości przypadków atak rozpoczyna się od kampanii SMS-owych, w których to pod różnym pretekstem użytkownik jest nakłaniany do instalacji złośliwej aplikacji. Warty odnotowania jest fakt, że aby zainstalować jakiekolwiek oprogramowane na system Android spoza oficjalnego sklepu Play, należy na to zezwolić poprzez odpowiednią konfigurację ustawień telefonu.

Wszystkie adresy stron dystrybuujące złośliwe oprogramowanie są przez nas skutecznie blokowane w BrowserWall DNS oraz dostępne w CTI Feed.

Fałszywa aplikacja mObywatel

Aplikacja mObywatel staje się coraz popularniejsza, to też skłoniło cyberprzestępców do wykorzystania jej w celu zainfekowania telefonów z Androidem złośliwym oprogramowaniem. Link do fałszywej strony Google Play, na której dostępna jest do pobrania wspomniana aplikacja dystrybuowany jest w wiadomościach SMS. Aktualnie odbywa się to pod pretekstem wygrania w Loterii Narodowego Programu Szczepień.

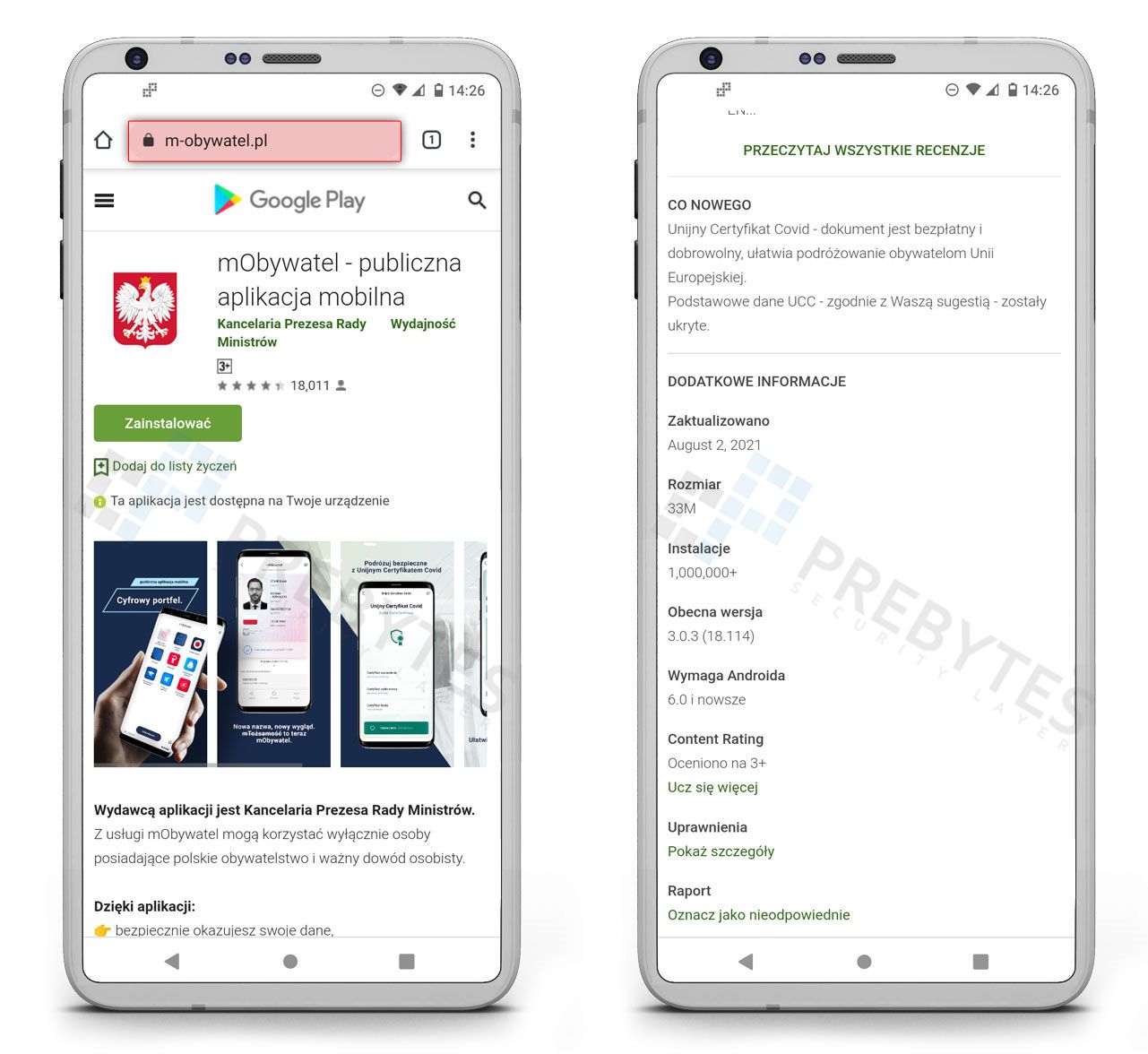

Po przejściu na fałszywą stronę m-obywatel.pl można zapoznać się z rzeczywistym opisem aplikacji, który znajduje się w Google Play. Pierwsze co od razu rzuca się w oczy to przycisk podpisany Zainstalować. W oficjalnym sklepie napis ten brzmi "Zainstaluj".

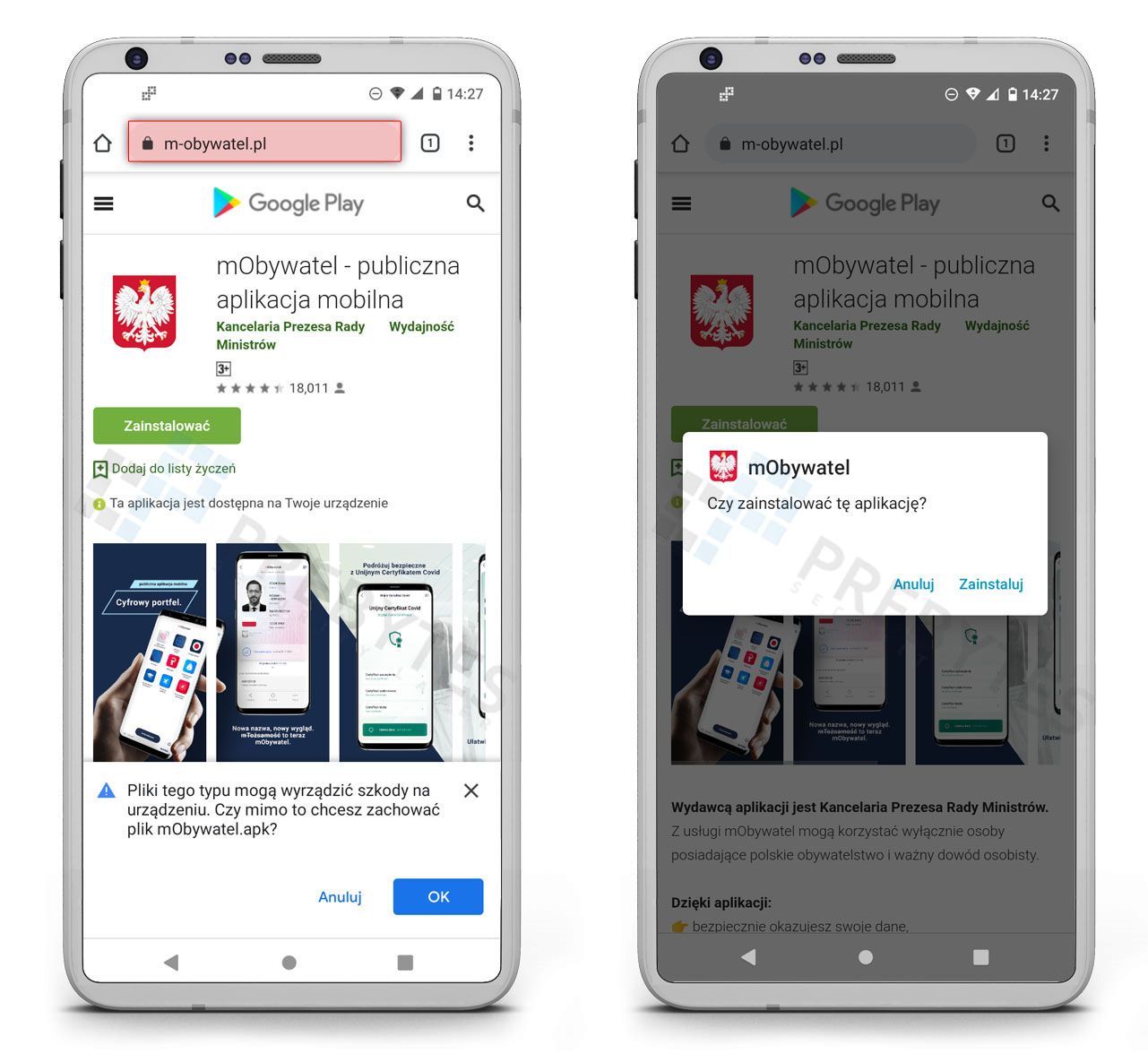

Po kliknięciu we wskazany przycisk należy potwierdzić proces pobierania, a w następnym kroku instalację fałszywej aplikacji mObywatel.

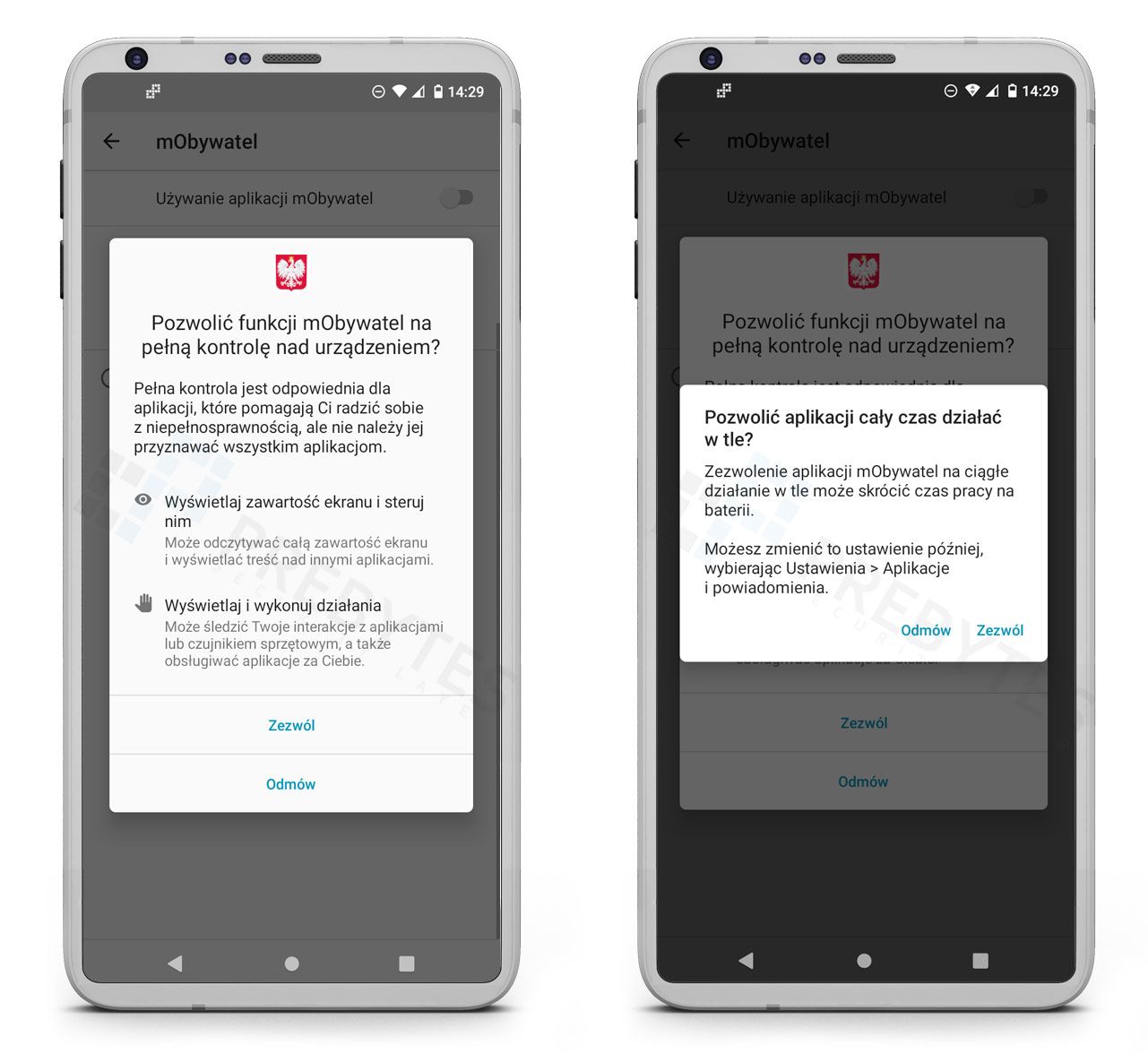

Po zakończeniu instalacji fałszywa aplikacja zapyta o nadanie jej pełnej kontroli nad telefonem. Po udzieleniu takich uprawnień, złośliwe oprogramowanie będzie mieć dostęp do wszystkich danych znajdujących się na urządzeniu, a także będzie mogła przechwytywać na bieżąco np. poświadczenia w systemach bankowości internetowej.

Fałszywa aktualizacja Google Chrome

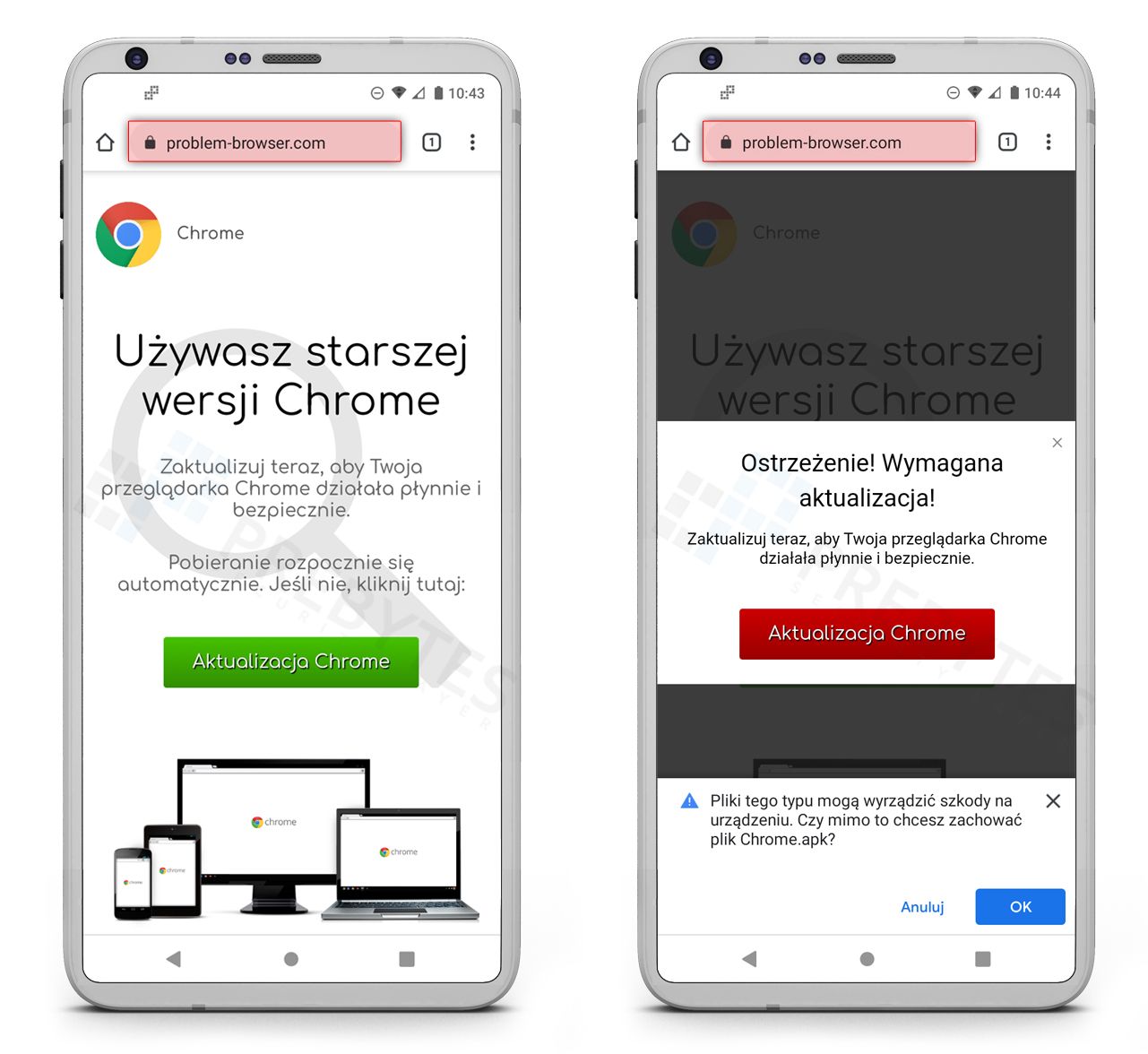

Swego czasu cyberprzestępcy nakłaniali internautów do zaktualizowania przeglądarki Chrome w celu zwiększenia bezpieczeństwa i płynniejszego jej działania. Po przejściu na fałszywą stronę użytkownik był informowany, że używa starej wersji Google Chrome i należy ją zaktualizować.

Kliknięcie w przycisk Aktualizacja Chrome w rzeczywistości powodowało rozpoczęcie pobierania złośliwego oprogramowania, a w późniejszym etapie instalację aplikacji na telefonie z systemem Android. Po zakończeniu instalacji wymusza ona nadanie jej pełnej kontroli nad telefonem.

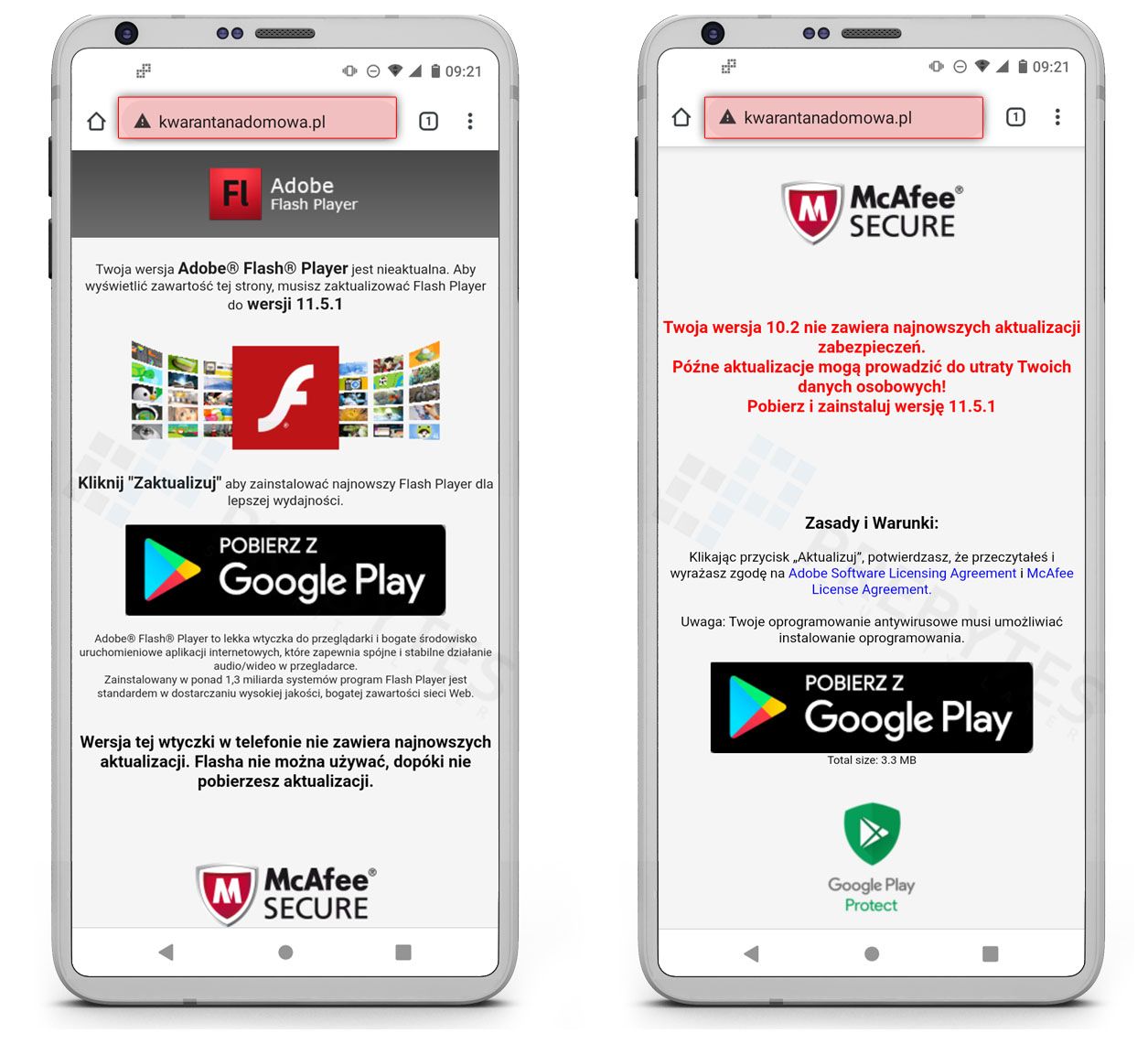

Fałszywa aktualizacja Adobe Flash Player

Kolejny przykład z aktualizacją oprogramowania dotyczy Adobe Flash Player. W tym przypadku cyberprzestępcy wykorzystali panującą pandemię COVID-19. Atak rozpoczyna się od niepozornej wiadomości SMS o następującej treści:

Po przejściu na wskazany w wiadomości link następuje przekierowanie do złośliwej strony. Użytkownik informowany jest, że posiadana przez niego wersja Adobe Flash Player jest nieaktualna do wyświetlenia zawartości strony, na której znajdzie informacje dotyczące kwarantanny wspomnianej w wiadomości SMS.

Oszuści wykorzystali oryginalne logotypy Adobe Flash Player, a także sklepu Google Play, aby uwiarygodnić swój przekaz. Po kliknięciu we wskazany przycisk następuje pobieranie, a w kolejnym etapie instalacja fałszywej aktualizacji. Tak jak i w innych przypadkach wspomnianych w artykule, po zakończonym procesie instalacji aplikacja prosi o nadanie jej pełnej kontroli nad telefonem.

Dedykowane strony internetowe dla fałszywych aplikacji

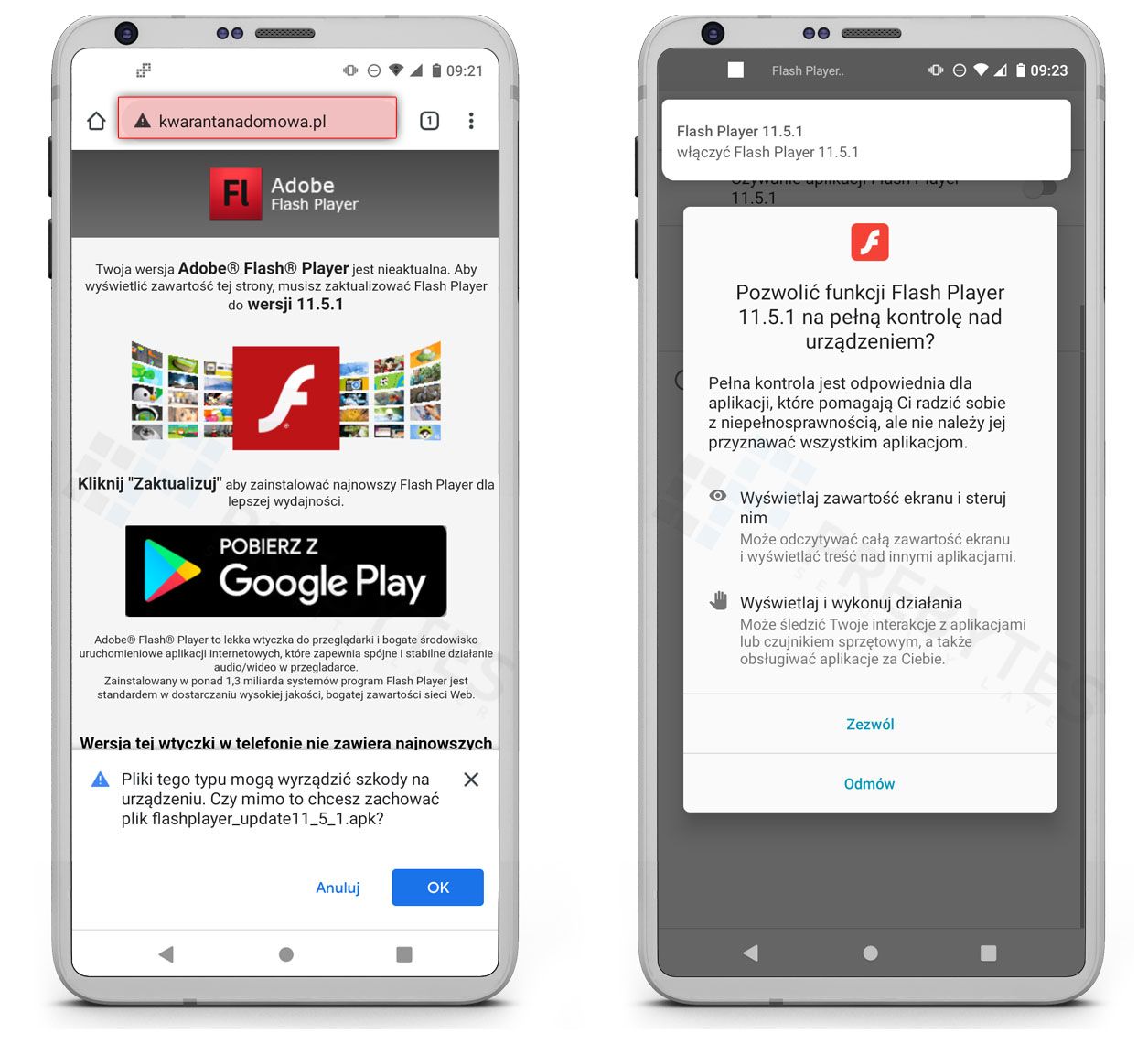

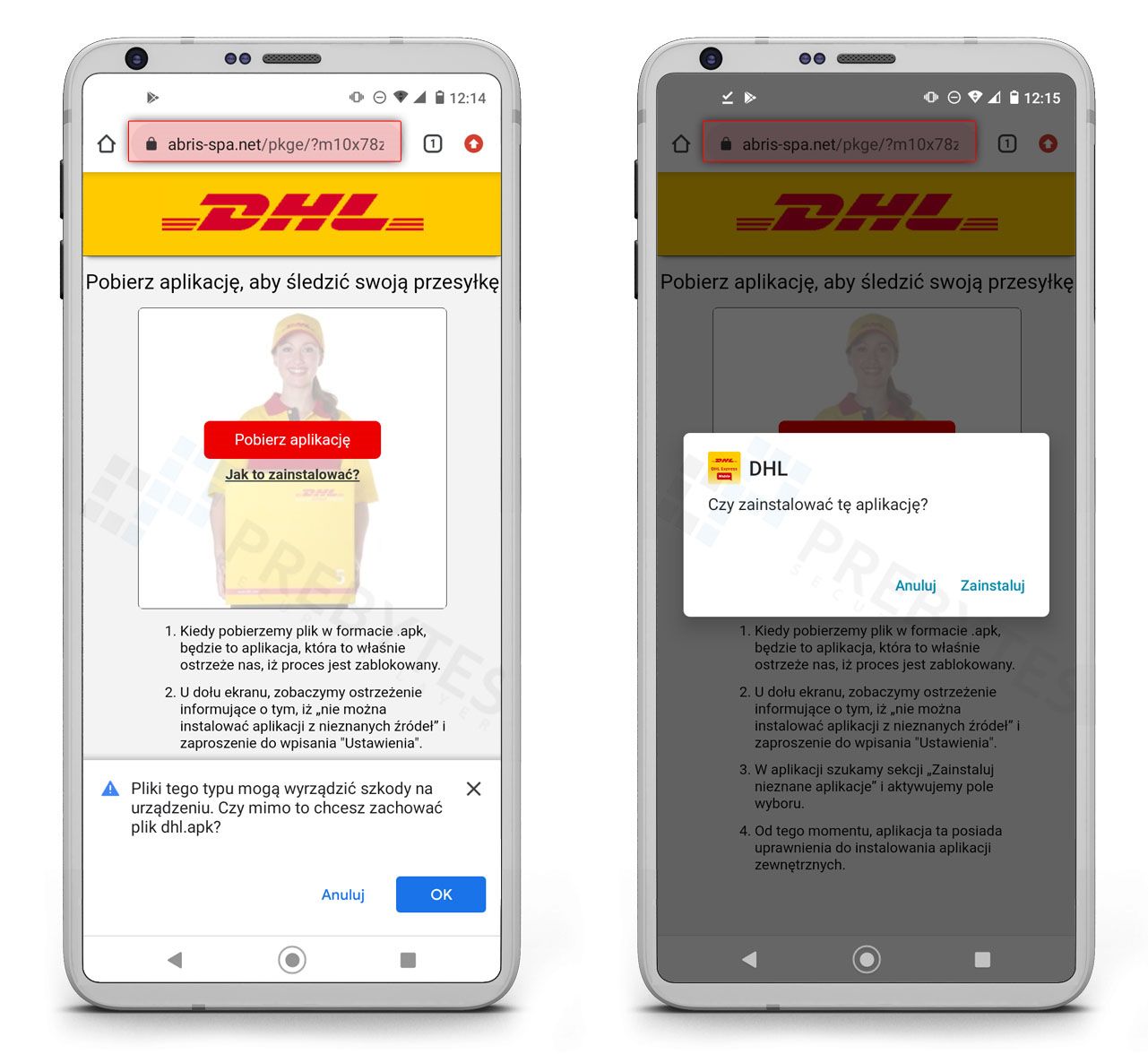

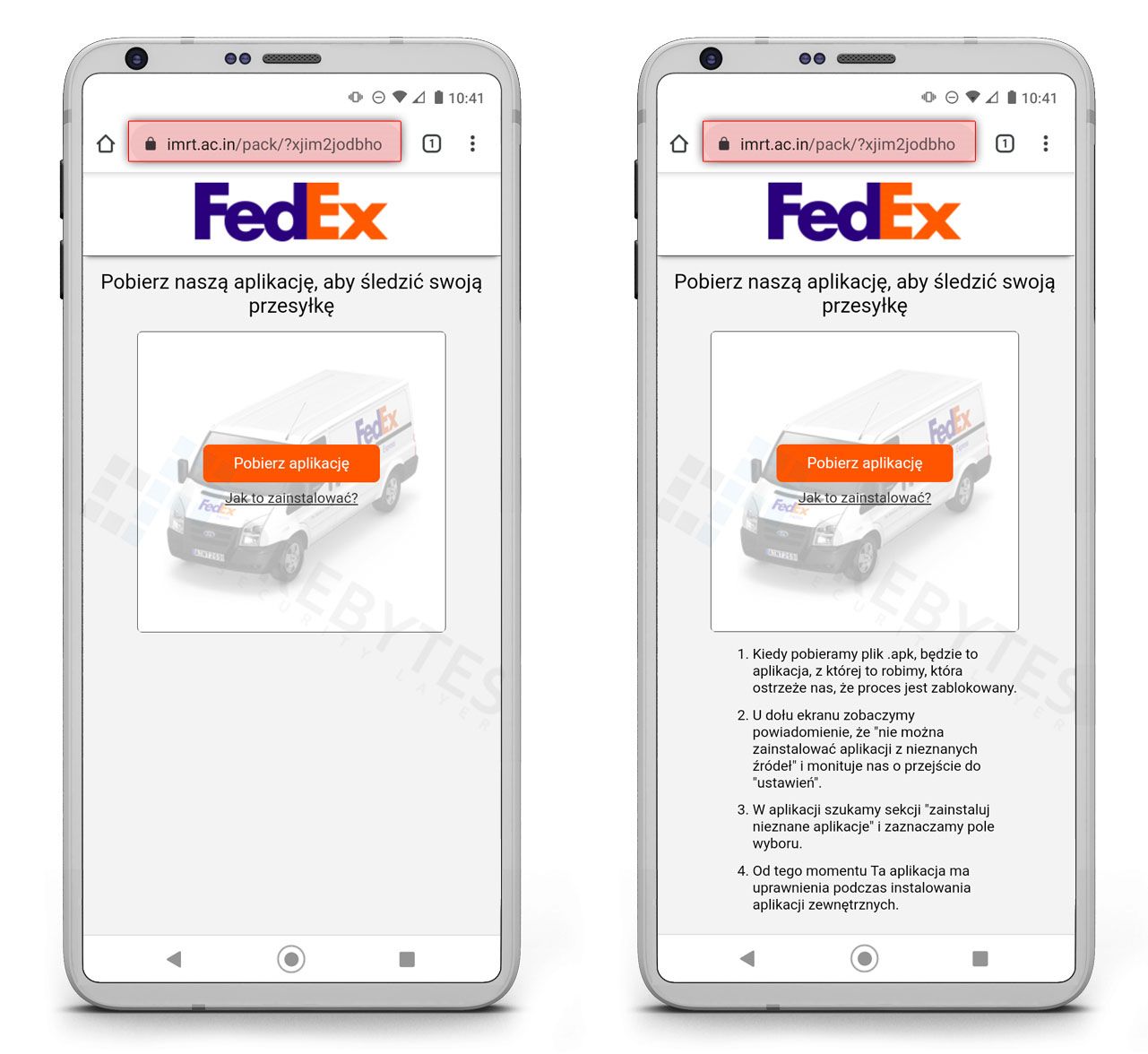

Poniżej prezentujemy kilka kolejnych dedykowanych stron, stworzonych na potrzeby dystrybucji złośliwego oprogramowania. Na przestrzeni ostatniego roku cyberprzestępcy podszywali się m.in. pod firmy kurierskie jak DHL, czy FEDEX.

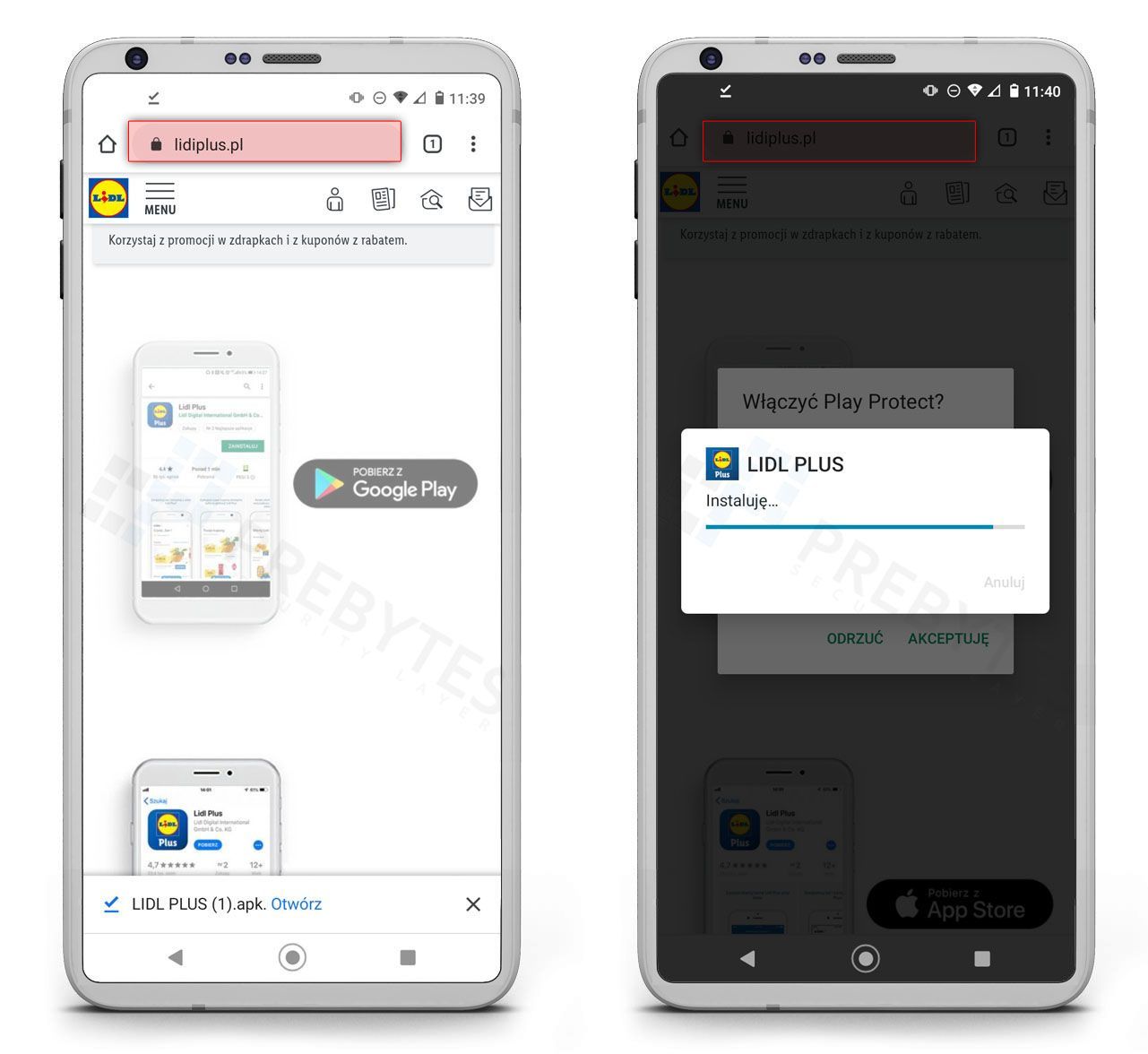

Ofiarą oszustów padały także aplikacje zakupowe, jak chociażby fałszywa aplikacja Lidl Plus, której poświęciliśmy osobny artykuł.

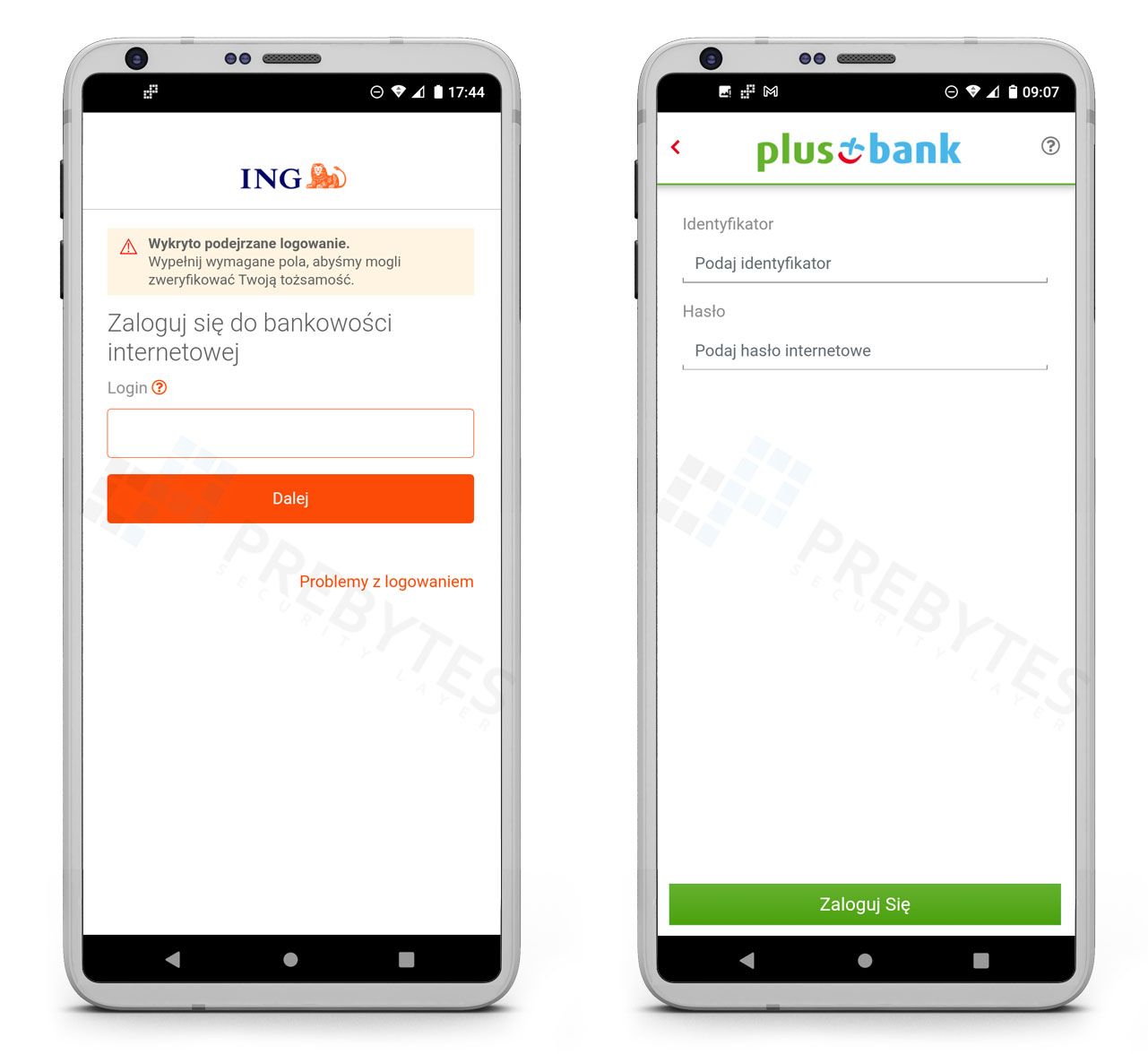

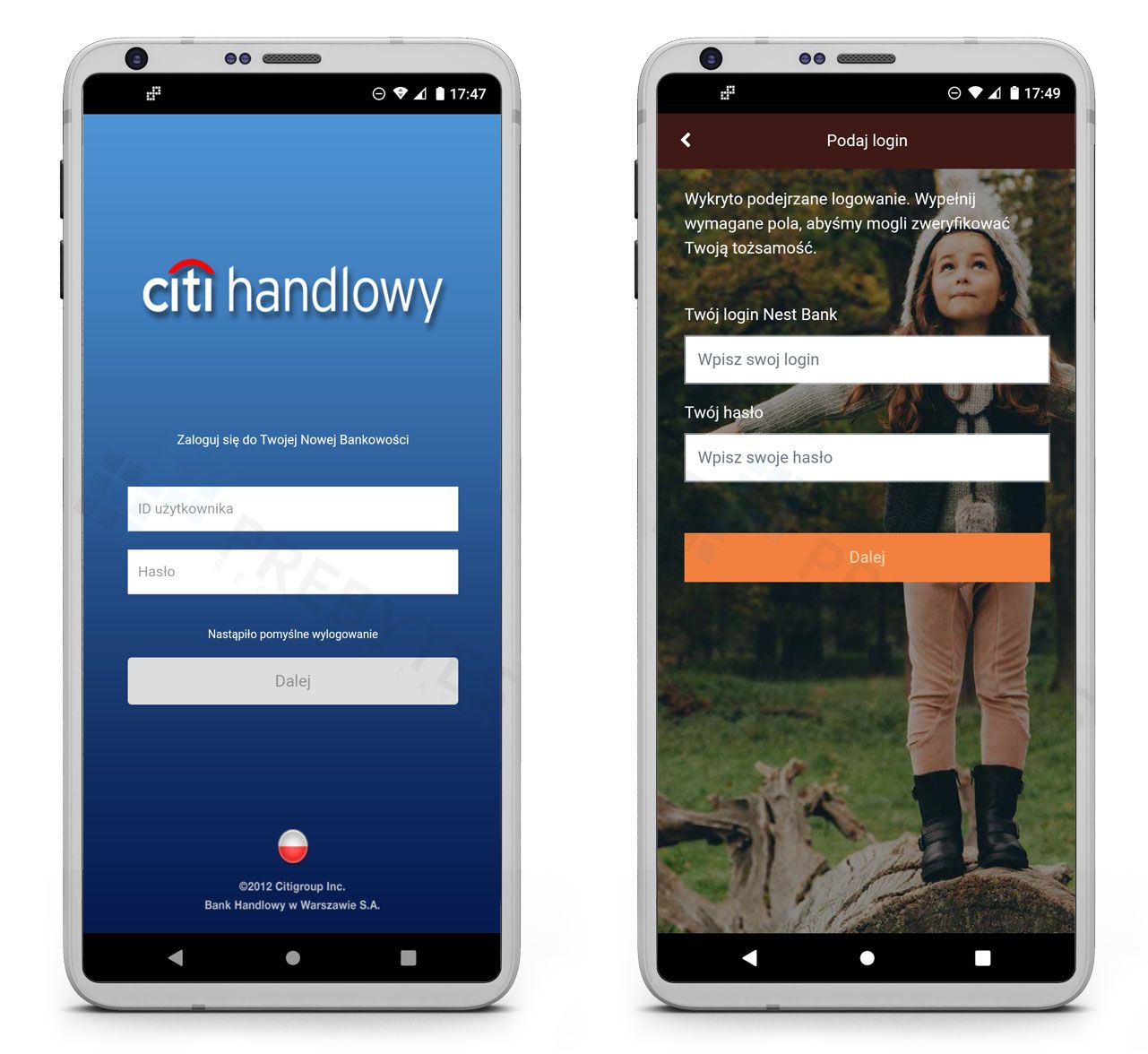

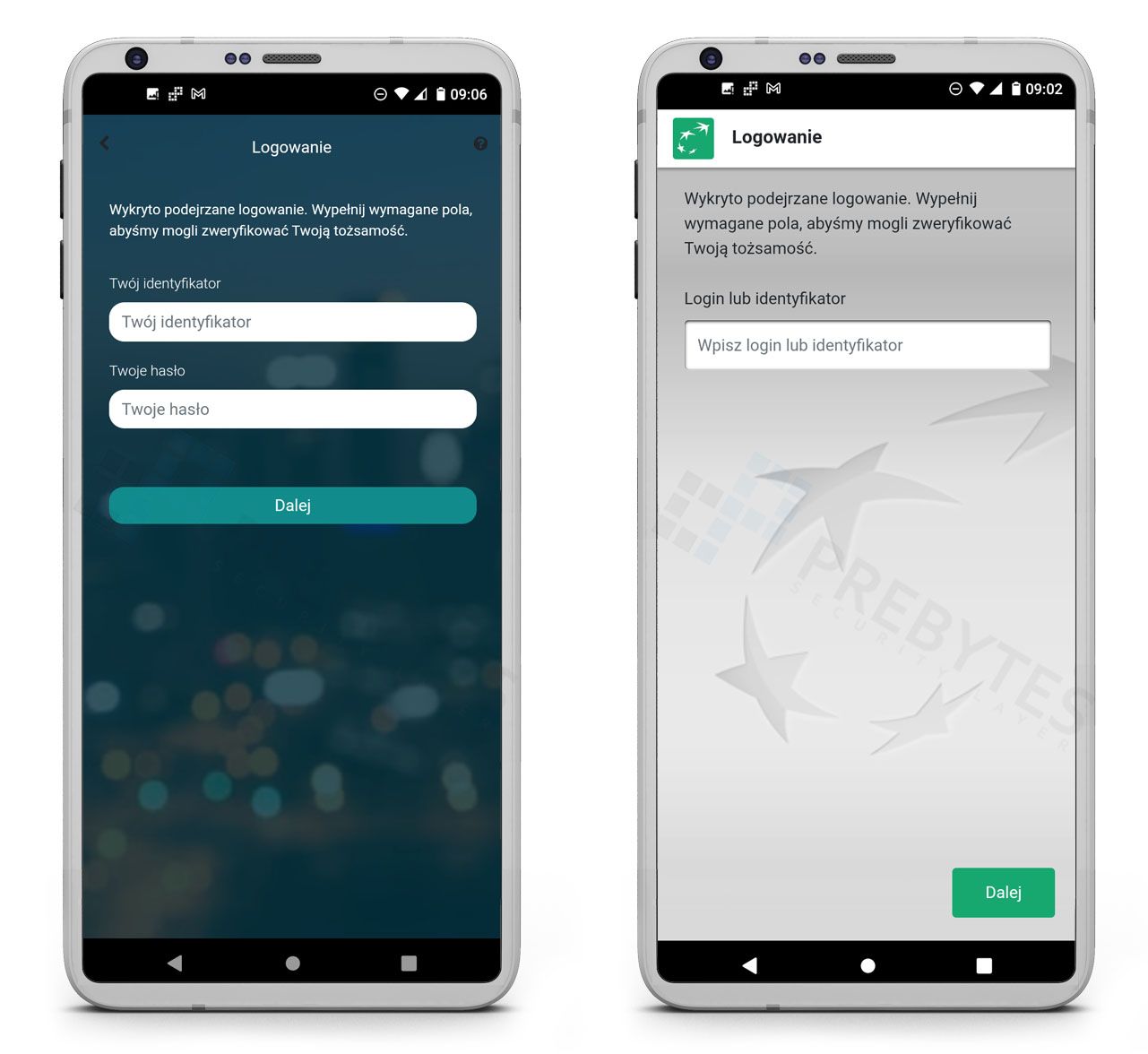

Fałszywe nakładki wyświetlane na oryginalnych aplikacjach bankowych

Warto odnotować, że nie jest istotne czy fałszywa aplikacja podszywa się pod mObywatel, czy aktualizację przeglądarki Chrome, czy Adobe Flash Player. Cyberprzestępcom zależy wyłącznie na przejęciu kontroli nad telefonem, a co za tym idzie poufnych informacji, jak dane logowania do skrzynki pocztowej i bankowości internetowej. Historie opisywane w wiadomościach SMS (jak chociażby wygrana w loterii, czy odbycie kwarantanny), a także dedykowane fałszywe aplikacje są dla oszustów tylko pretekstem i pozwalają wzbudzić zaufanie wśród użytkowników, do których trafiają te wiadomości. Złośliwe oprogramowanie wyświetla złośliwe nakładki na oryginalne aplikacje bankowe. Nieświadomy zagrożenia użytkownik próbując się zalogować do bankowości w rzeczywistości przekaże dane logowania cyberprzestępcom.

Podsumowanie

Opisane w artykule przykłady są przestrogą przed instalowaniem niezweryfikowanego oprogramowania na urządzenia z systemem Android. Cyberprzestępcy w celu przejęcia kontroli nad telefonem, a co za tym idzie pozyskania poufnych danych podszywają się pod popularne aplikacje i marki. Często wykorzystują ogólnodostępne inicjatywy, jak loteria szczepionkowa. Dostosowują się tym samym do aktualnych realiów i sytuacji, które dotykają całe społeczeństwo, jak przedłużająca się pandemia koronawirusa. Aby ustrzec się przed tego typu zagrożeniami, najlepiej dogłębnie weryfikować interesujące nas aplikacje i pobierać je z wiarygodnego oraz autoryzowanego źródła.