Fałszywe Aplikacje Play i Allegro - zagrożenie dla użytkowników Androida!

Jedna niepozorna aplikacja wystarczy, by ktoś przejął kontrolę nad Twoim smartfonem – od czytania wiadomości po wykonywanie przelewów. Jakie techniki stosują hakerzy i co możesz zrobić, by chronić swoją prywatność? Przeczytaj zanim pobierzesz fałszywą aplikację.

W ostatnim czasie zaobserwowaliśmy kilka kampanii spam, w których dystrybuowane było złośliwe oprogramowanie skierowane do użytkowników systemu Android. Ataki wykorzystywały fałszywe aplikacje, podszywające się pod znane polskie marki — w tym bank, platformę e-commerce oraz dostawcę usług telekomunikacyjnych — w celu oszukania ofiar i nakłonienia ich do instalacji złośliwego oprogramowania.

Pomimo różnych wektorów ataku i wykorzystywanych marek, wszystkie te kampanie opierały się na tym samym typie złośliwego oprogramowania. Jego głównym celem było przejęcie pełnej kontroli nad zainfekowanym urządzeniem oraz kradzież danych uwierzytelniających do bankowości mobilnych. O podobnym schemacie ataku, który wykorzystywał fałszywą aplikację OLX informowaliśmy w artykule https://www.sirt.pl/atak-na-uzytkownikow-androida-falszywa-aplikacja-olx/.

Fałszywa aplikacja Play24

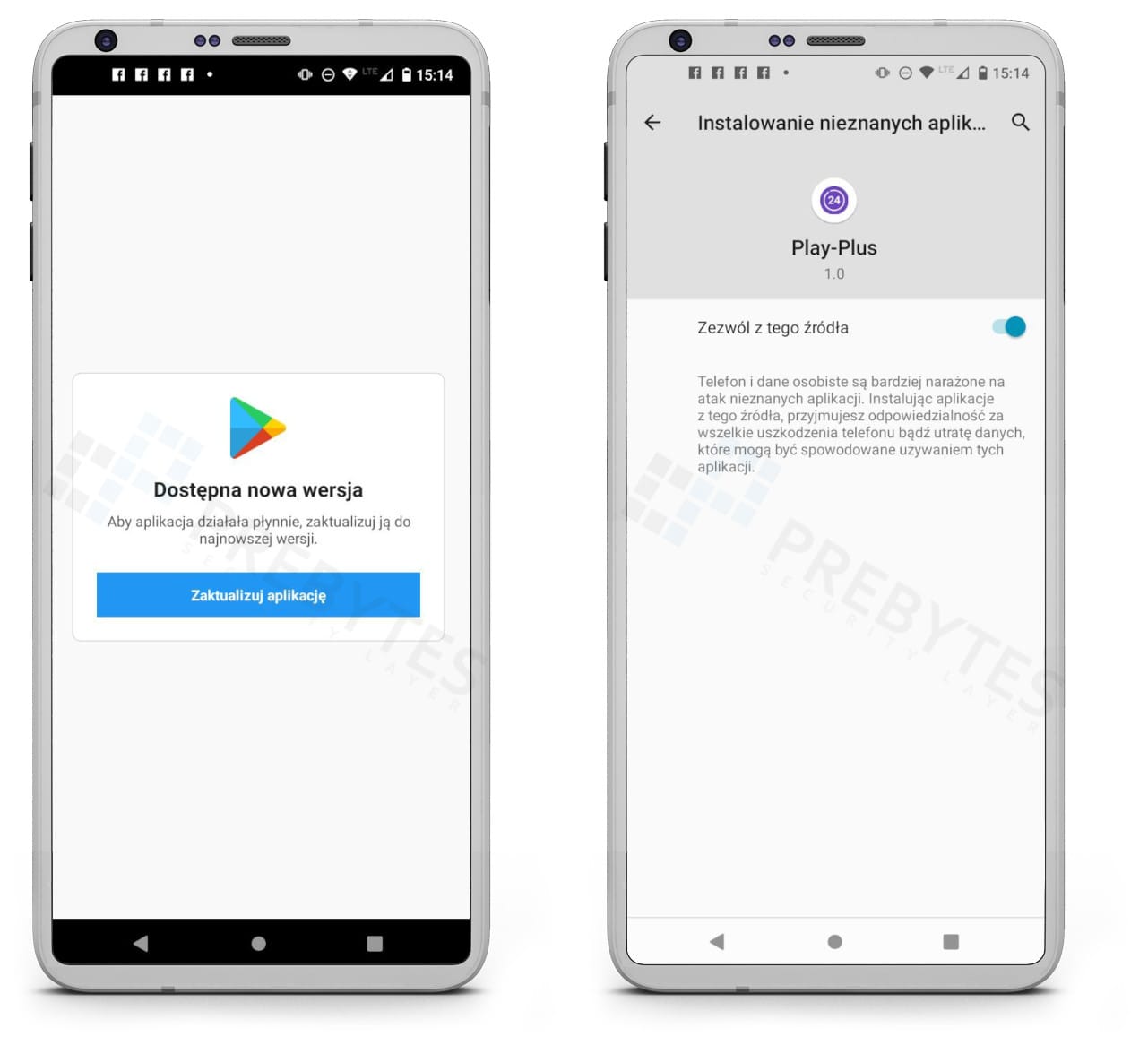

Fałszywa aplikacja Play24 była dystrybuowana za pośrednictwem reklam w mediach społecznościowych. W pierwszym etapie ataku pobierany był tzw. „dropper” — złośliwe oprogramowanie, którego zadaniem jest instalacja kolejnego, właściwego komponentu malware. Mechanizm ten miał na celu utrudnienie wykrycia zagrożenia i analizy przez systemy bezpieczeństwa.

Po uruchomieniu aplikacji użytkownik był proszony o zgodę na instalację dodatkowego komponentu, konieczności aktualizacji aplikacji do najnowszej wersji. Po kliknięciu przycisku „Zaktualizuj aplikację” wyświetlało się okno, gdzie wymuszane było zaznaczenie zgody na instalację aplikacji z nieznanego źródła, czyli spoza oficjalnego Sklepu Play.

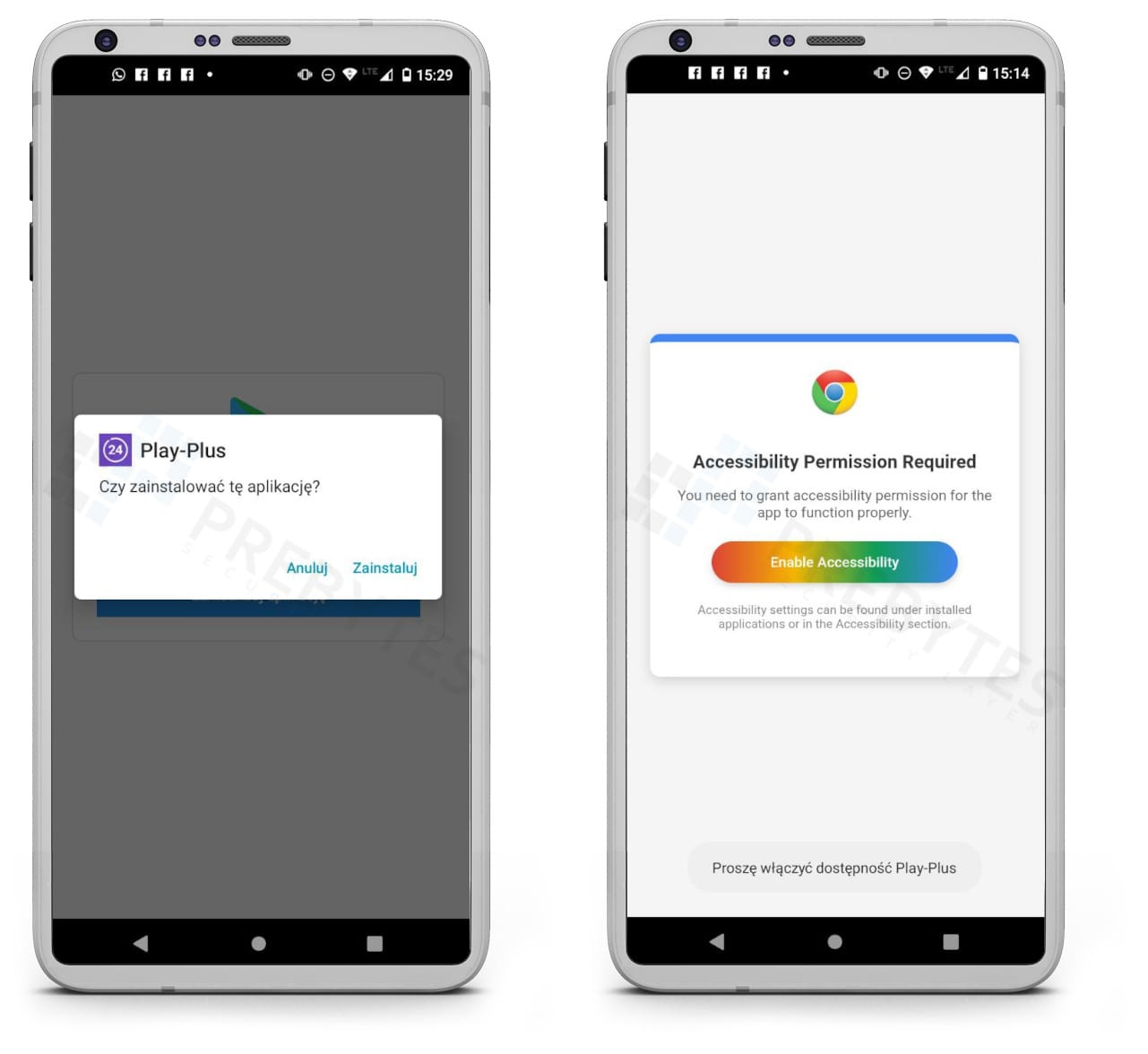

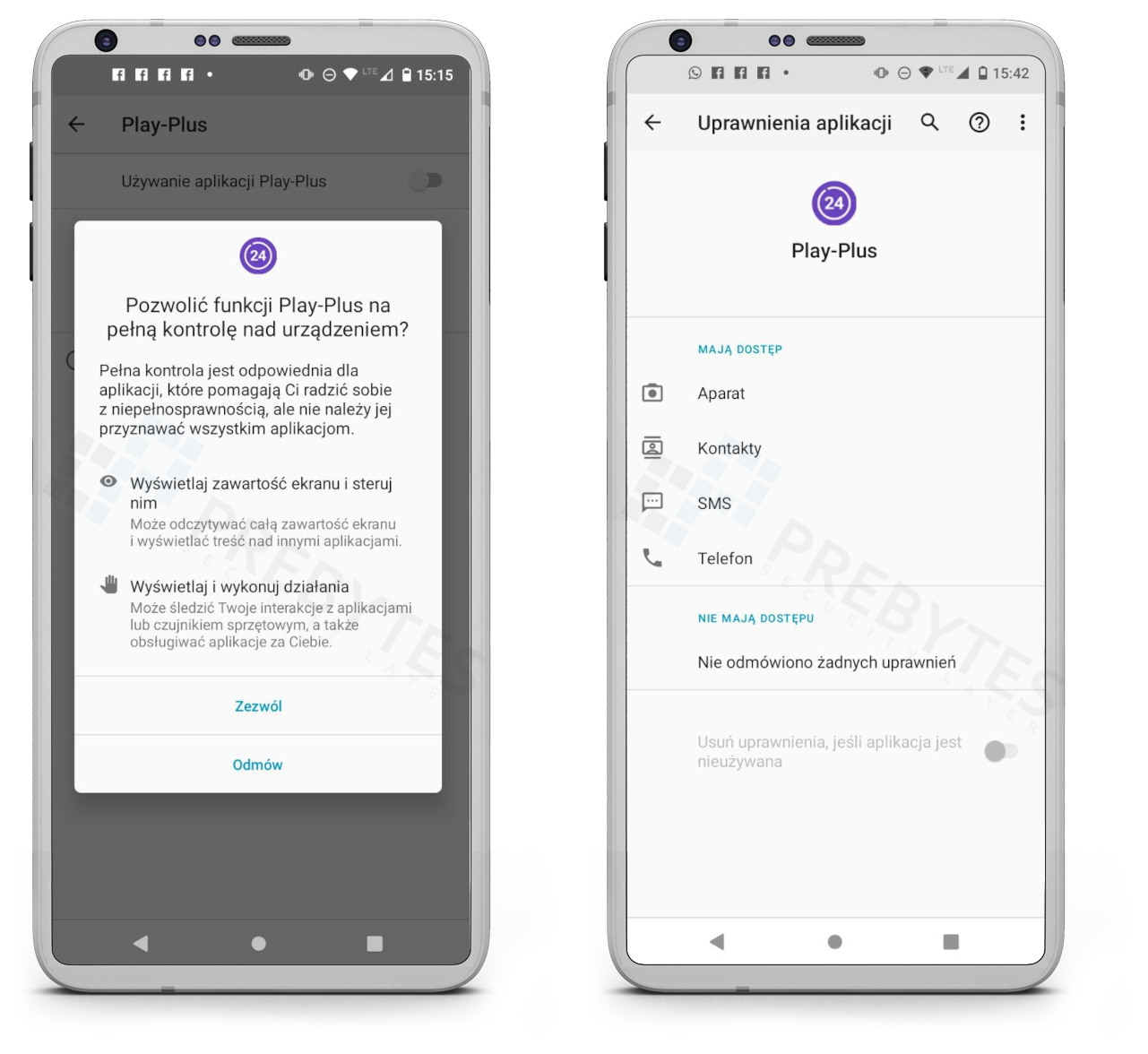

Po udzieleniu zgody na instalację aplikacji z nieznanego źródła, na telefon pobierane i instalowane było docelowe złośliwe oprogramowanie — aplikacja o nazwie Play-Plus. Po instalacji aplikacja wymuszała wyświetlanie komunikatów i wyskakujących okien (pop-up), które miały nakłonić użytkownika do nadania jej uprawnień do usługi ułatwień dostępu.

Jest to kluczowy etap ataku, ponieważ przyznanie uprawnień do usługi ułatwień dostępu umożliwia złośliwemu oprogramowaniu przejęcie pełnej kontroli nad zainfekowanym urządzeniem. W krótkim czasie, bez dalszej ingerencji użytkownika, malware samodzielnie nadaje sobie kolejne uprawnienia, pozwalające mu na pełne zarządzanie zainfekowanym telefonem.

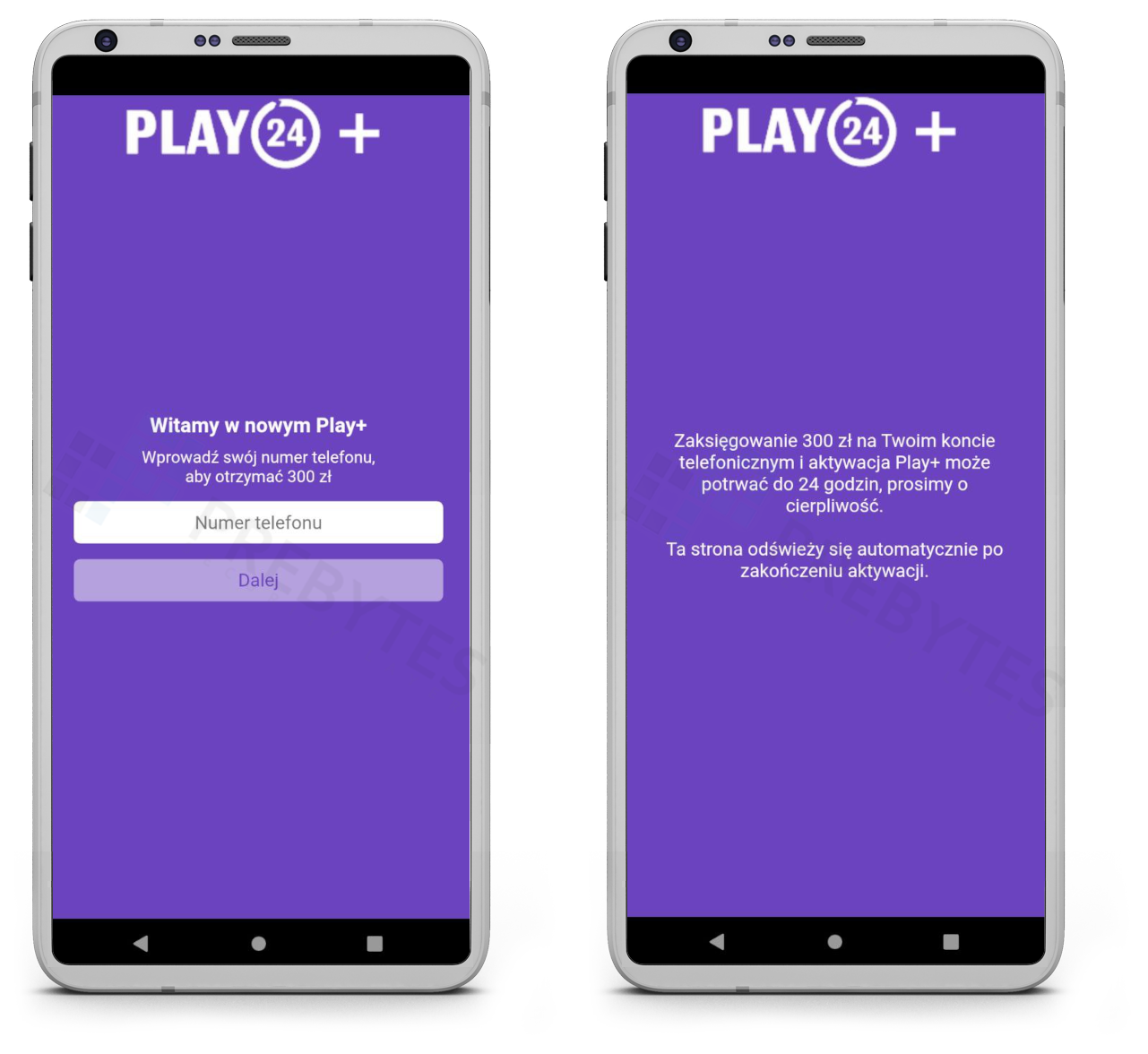

Gdy użytkownik uruchomił fałszywą aplikację Play24, był proszony o podanie numeru telefonu, pod pretekstem otrzymania pozornego bonusu w wysokości 300 zł. Po podaniu numeru telefonu, wyświetlany był mu komunikat informujący, że bonus zostanie aktywowany w ciągu 24 godzin. Zabieg ten miał najprawdopodobniej na celu uśpienie czujności ofiary i umożliwienie atakującym realizacji dalszych działań.

Złośliwa aplikacja Allegro

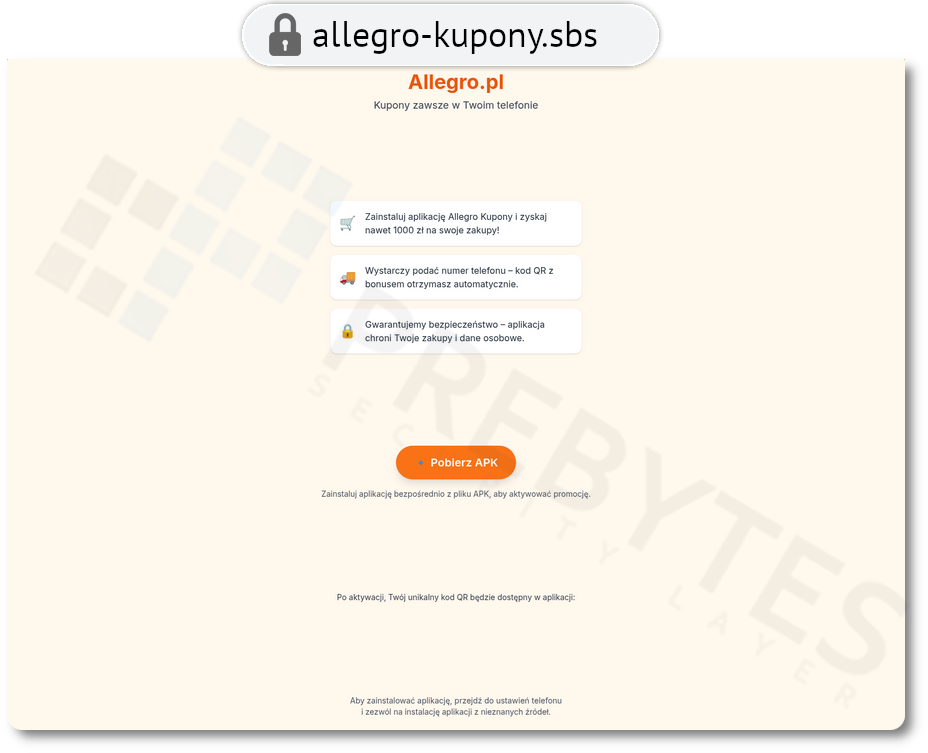

Fałszywa aplikacja Allegro była dystrybuowana za pośrednictwem specjalnie przygotowanej strony internetowej. Po kliknięciu przycisku „Pobierz APK” użytkownik pobierał fałszywą aplikację o nazwie Allegro Promo. Jej celem miało być zarządzanie kuponami i zbieranie bonusów za zakupy na platformie.

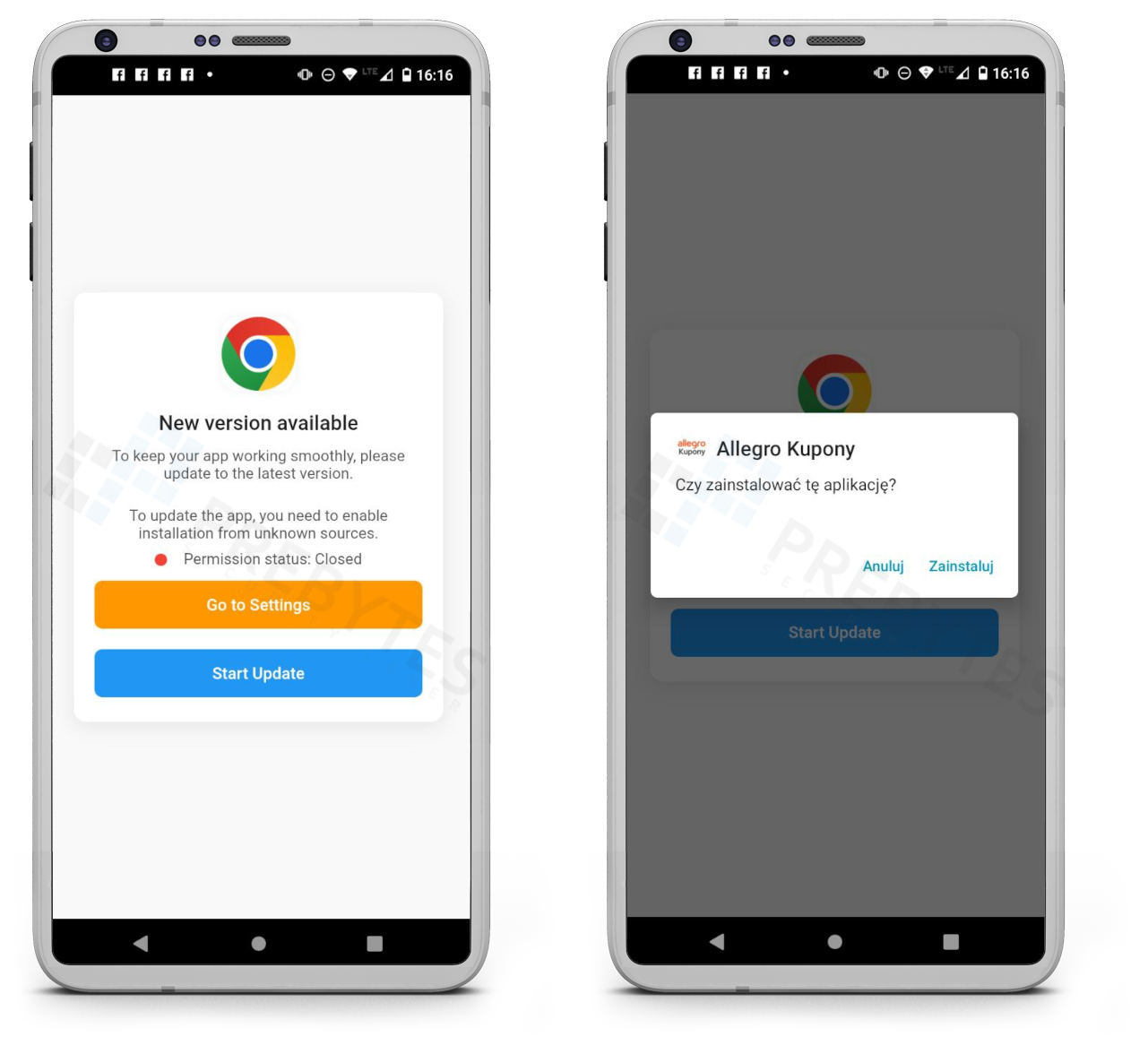

Tutaj także pod pretekstem aktualizacji aplikacji, będącej dropperem była pobierana, a następnie instalowana docelowa złośliwa aplikacja o nazwie Allegro Kupony. Aplikacja ta wymagała także nadania jej uprawnień do ułatwienia dostępu w celu przejęcia kontroli nad zainfekowanym urządzeniem.

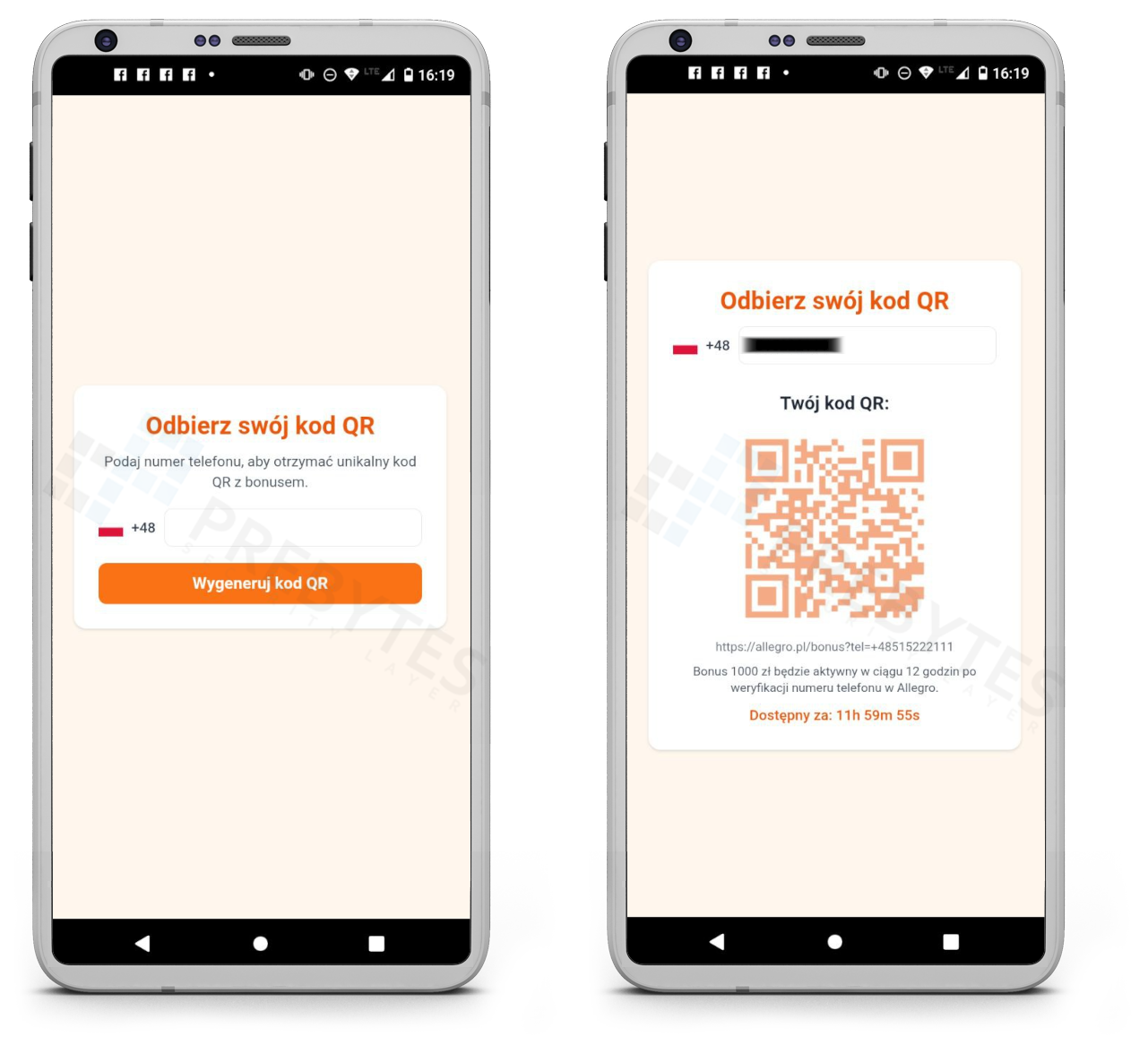

Po uruchomieniu, fałszywa aplikacja Allegro Kupony również prosiła użytkownika o podanie numeru telefonu, a następnie generowała kod QR, obiecując rzekomy bonus w wysokości 1000 zł.

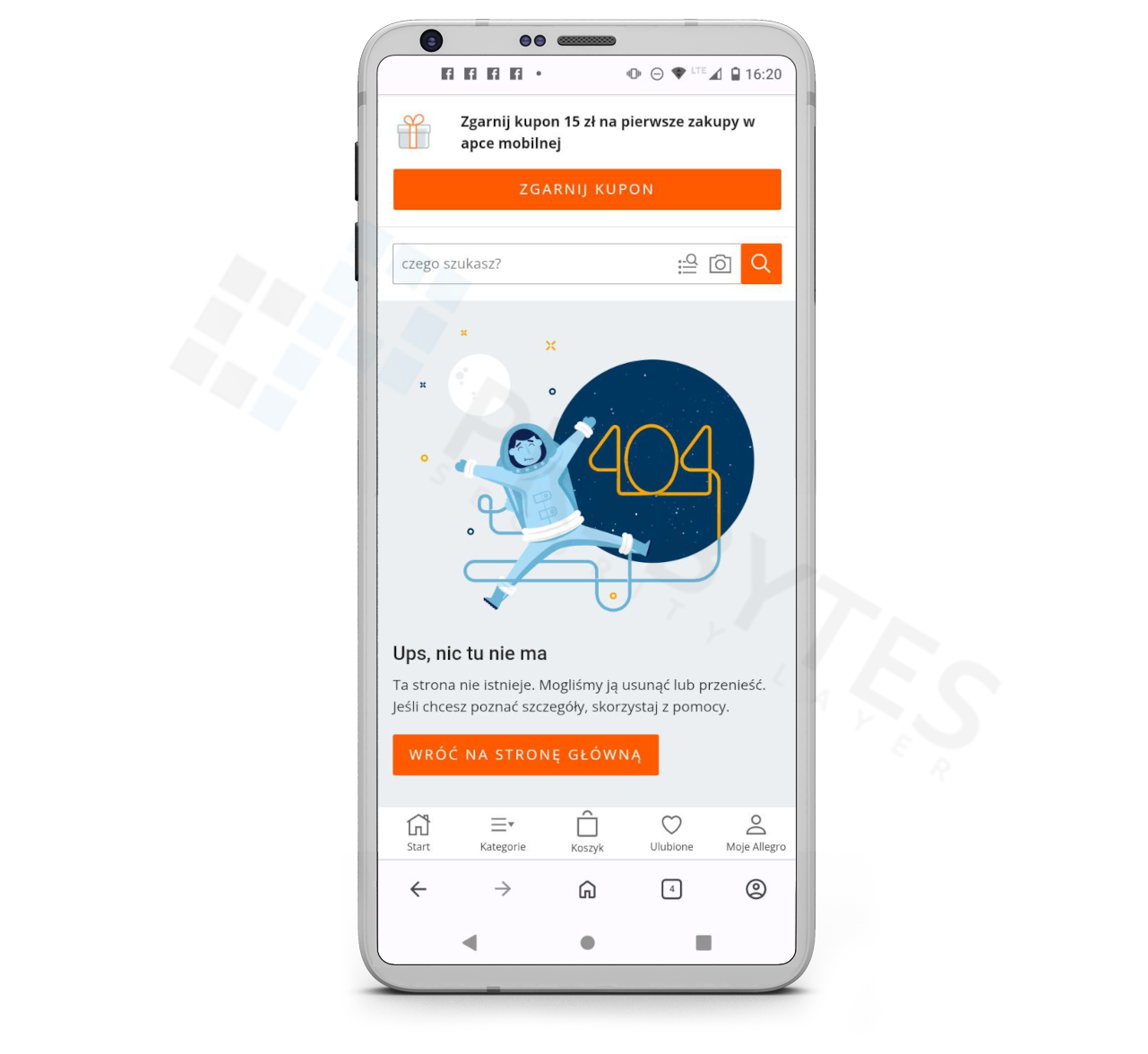

Zawarty w aplikacji link prowadził do nieistniejącego zasobu w legalnej domenie Allegro. Dodatkowo wyświetlany był komunikat informujący, że bonus zostanie aktywowany w ciągu 12 godzin — podobnie jak to było w przypadku wcześniej opisywanej fałszywej aplikacji Play24.

Analiza złośliwego oprogramowania

Analiza opisanych powyżej aplikacji ujawniła, że jest to malware z rodziny Crocodilus. To złośliwe oprogramowanie najczęściej wykorzystuje droppera, czyli aplikację odpowiedzialną za instalację docelowego szkodliwego oprogramowania.

Crocodilus może przejąć pełną kontrolę nad urządzeniem z systemem Android. Umożliwia to cyberprzestępcom dostęp do poufnych danych znajdujących się na zainfekowanym telefonie — takich jak hasła, wiadomości czy kontakty. Po nawiązaniu połączenia z serwerem Command and Control (C&C), służącym do zdalnego zarządzania malware, Crocodilus przesyła do atakujących różnego rodzaju informacje, które wykrada z zainfekowanego urządzenia.

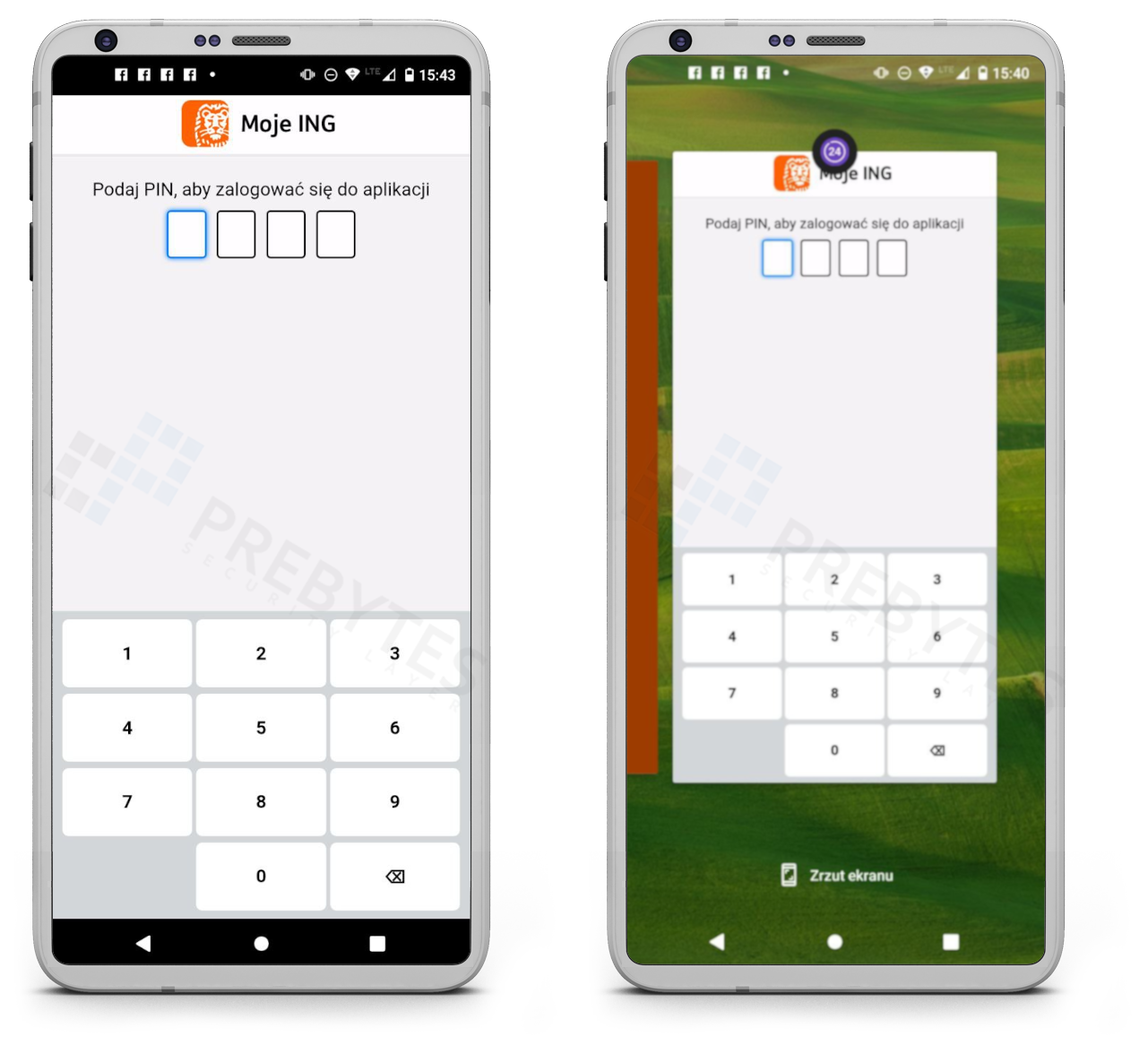

Malware Crocodilus cechuje także mechanizm wyświetlania fałszywych nakładek na aplikacje bankowe. Po uruchomieniu takiej aplikacji przez użytkownika, malware prezentuje spreparowany panel logowania, umożliwiający przechwycenie danych uwierzytelniających do bankowości mobilnej.

Jak chronić swój smartfon?

Urządzenia mobilne są dziś głównym celem cyberataków – przechowujemy na nich wszystko: dostęp do bankowości mobilnej, prywatne wiadomości, zdjęcia, dane osobowe oraz dane logowania. Dlatego bezpieczeństwo mobilne jest szczególnie ważne. Największe ryzyko pojawia się wtedy, gdy instalujemy aplikacje spoza oficjalnych sklepów Google Play, App Store — takie pliki mogą zawierać złośliwe oprogramowanie.

Oto kilka wskazówek, które pomogą wzmocnić bezpieczeństwo mobilne:

- Sprawdzaj pochodzenie reklam i odnośników, aby być pewnym, że prowadzą do oficjalnych i zaufanych miejsc pobierania aplikacji. Zanim klikniesz, sprawdź, dokąd prowadzi – najedź kursorem (na komputerze) lub przytrzymaj palcem (na telefonie), żeby zobaczyć adres docelowy.

- Instaluj aplikacje wyłącznie z legalnych i wiarygodnych źródeł. W przypadku systemu Android jest to sklep Google Play, a dla urządzeń Apple – App Store.

- W systemie Android zadbaj o to, aby ochrona przed szkodliwymi aplikacjami — Google Play Protect — była zawsze włączona.

- Weryfikuj, czy zainstalowana aplikacja potrzebuje uprawnień, których się domaga. Należy nadawać wyłącznie te, które są niezbędne do jej poprawnego działania.

- Korzystaj z dedykowanej aplikacji, która zabezpieczy Twój smartfon i dane przed złośliwym oprogramowaniem i cyberprzestępcami, którzy za nie odpowiadają.

Podsumowanie

Ostrożność to pierwszy krok, ale realną ochronę daje połączenie czujności z technologią.

Dlatego dla tych, którzy cenią prywatność i chcą mieć pełną kontrolę nad swoim smartfonem, stworzyliśmy aplikację Security Assistant for Mobile. Dzięki niej możesz bez obaw instalować aplikacje, klikać w linki w wiadomościach czy skanować kody QR – mając pewność, że urządzenie pozostaje pod Twoją, a nie cudzą kontrolą.

Twój smartfon potrzebuje tej aplikacji!

👉 Dowiedz się więcej i pobierz rozwiązanie stworzone z myślą o Twoim bezpieczeństwie: Security Assistant For Mobile