Masowy atak na NFZ, InPost i PGE. Dlaczego oszuści wykorzystują znane marki w kampaniach SPAM?

Codziennie tysiące osób otwierają wiadomości, które wyglądają jak te oficjalne z banku, firmy kurierskiej czy instytucji państwowej. Za znanym logotypem często kryje się oszustwo. To nie incydenty – to zorganizowane kampanie wyłudzania danych. Jak rozpoznać takie ataki i skutecznie z nimi walczyć?

Coraz częściej, zarówno kampanie phishing, jak i SPAM nie są dziełem amatorów. To masowe ataki na marki, a ich skutki wykraczają daleko poza straty pojedynczych użytkowników.

Oszuści perfekcyjnie kopiują logotypy i szablony wiadomości dużych i rozpoznawalnych marek – w tym banków, serwisów online, firm kurierskich, czy instytucji rządowych. Dzięki zaawansowanym narzędziom, również opartym na AI, korespondencja jest dziś wizualnie nie do odróżnienia od oryginału. A skala tego zjawiska stale rośnie.

Kluczową techniką manipulacji w wiadomościach SPAM jest też ukrywanie docelowego adresu URL. Zazwyczaj w wiadomościach widoczny jest jedynie klikalny przycisk, który nakłania do podjęcia działania, np. informuje o konieczności dokonania dopłaty lub weryfikacji danych. W ten sposób użytkownik nie widzi rzeczywistego adresu URL strony, do której zostanie przekierowany. A kliknięcie takiego odnośnika w wiadomości SPAM zazwyczaj prowadzi wprost na stronę phishing, gdzie wyłudzane są poufne dane osobowe oraz płatnicze.

Kampanie wiadomości SPAM

Skoro wiadomości SPAM są tak łudząco podobne do oryginału, kluczowe staje się zrozumienie, w jaki sposób cały atak jest skonstruowany. Choć scenariuszy jest wiele, mechanika wyłudzenia jest niemal zawsze ta sama i składa się z kilku kroków:

- wzbudzanie emocji - wiadomości informują o zablokowaniu konta bankowego, pilnej dopłacie do przesyłki, zwrocie pieniędzy lub wygranej na loterii,

- presja czasu - używanie zwrotów sugerujących użytkownikowi, że musi podjąć działanie natychmiast, głównie po to by nie miał czasu na przemyślenie swoich działań i zweryfikowanie wiadomości,

- ukrywanie docelowego adresu URL strony - poprzez wykorzystywanie skracaczy linków, np. bit.ly lub wykorzystywanie klikalnych przycisków np. “Zaktualizuj”,

- przekierowanie do strony phishing, która jest niemal kopią oryginału - na tym etapie ma miejsce wyłudzanie danych płatniczych.

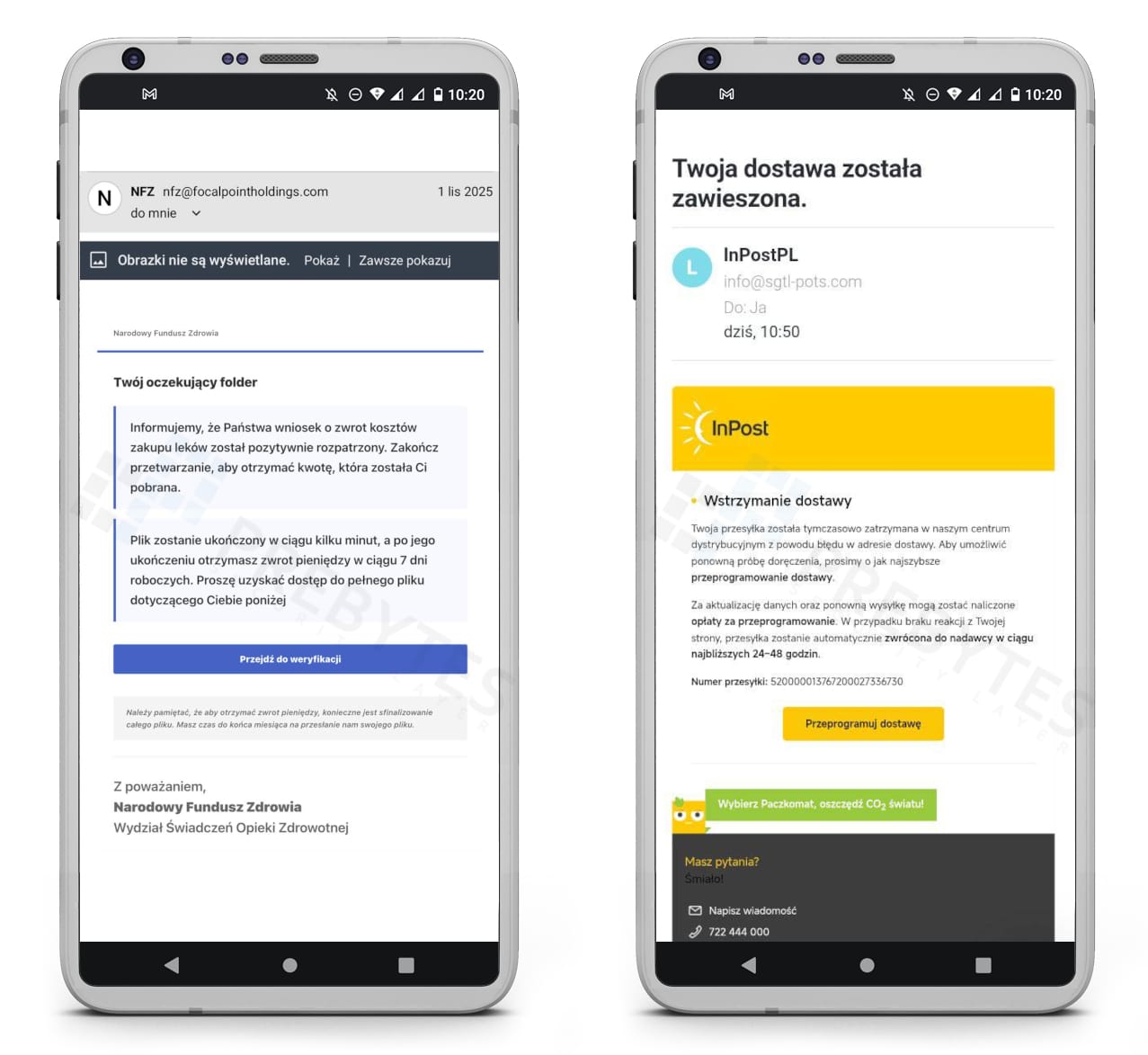

Poniżej pokazujemy, jak mogą wyglądać wiadomości SPAM rozsyłane przez cyberprzestępców.

Jak pokazują przykłady, wiadomości SPAM wizualnie często do złudzenia przypominają oryginalne wiadomości serwisów, pod które się podszywają - w tym przypadku InPost oraz NFZ.

Wyłudzanie danych

W obu scenariuszach SPAM zawiera klikalne przyciski - “Przejdź do weryfikacji” w wiadomości podszywającej się pod NFZ, oraz “Przeprogramuj dostawę” w przypadku Inpost. Po kliknięciu w taki odnośnik, następuje przekierowanie do strony phishing.

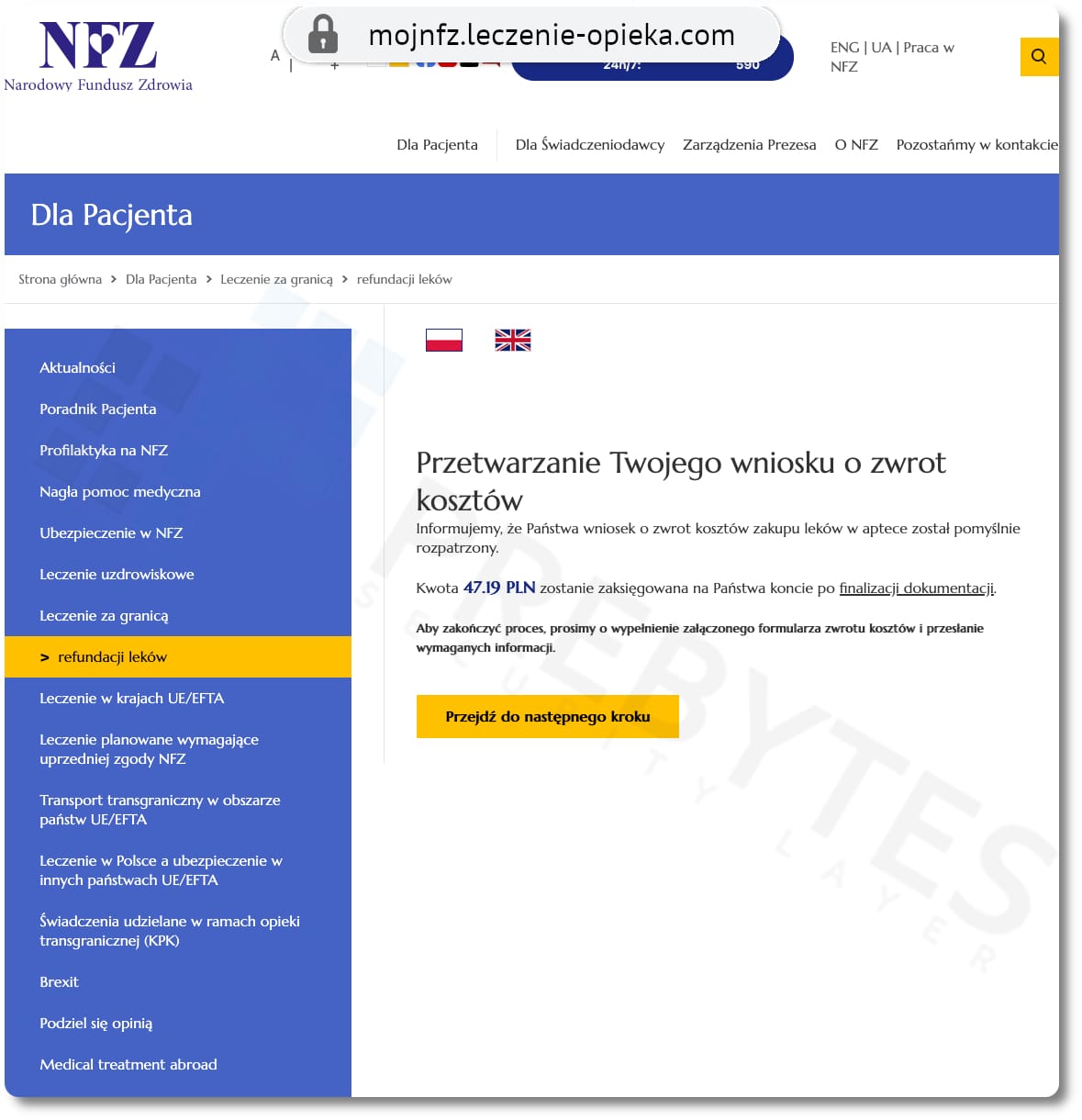

Jak przebiega schemat ataku pokażemy na przykładzie fałszywej strony, która podszywa się pod portal NFZ. W pierwszej kolejności pojawia się najczęściej panel logowania lub, jak w tym wypadku, podsumowanie z widoczną kwotą do zwrotu - czyli znów klikalny przycisk “Przejdź do następnego kroku”.

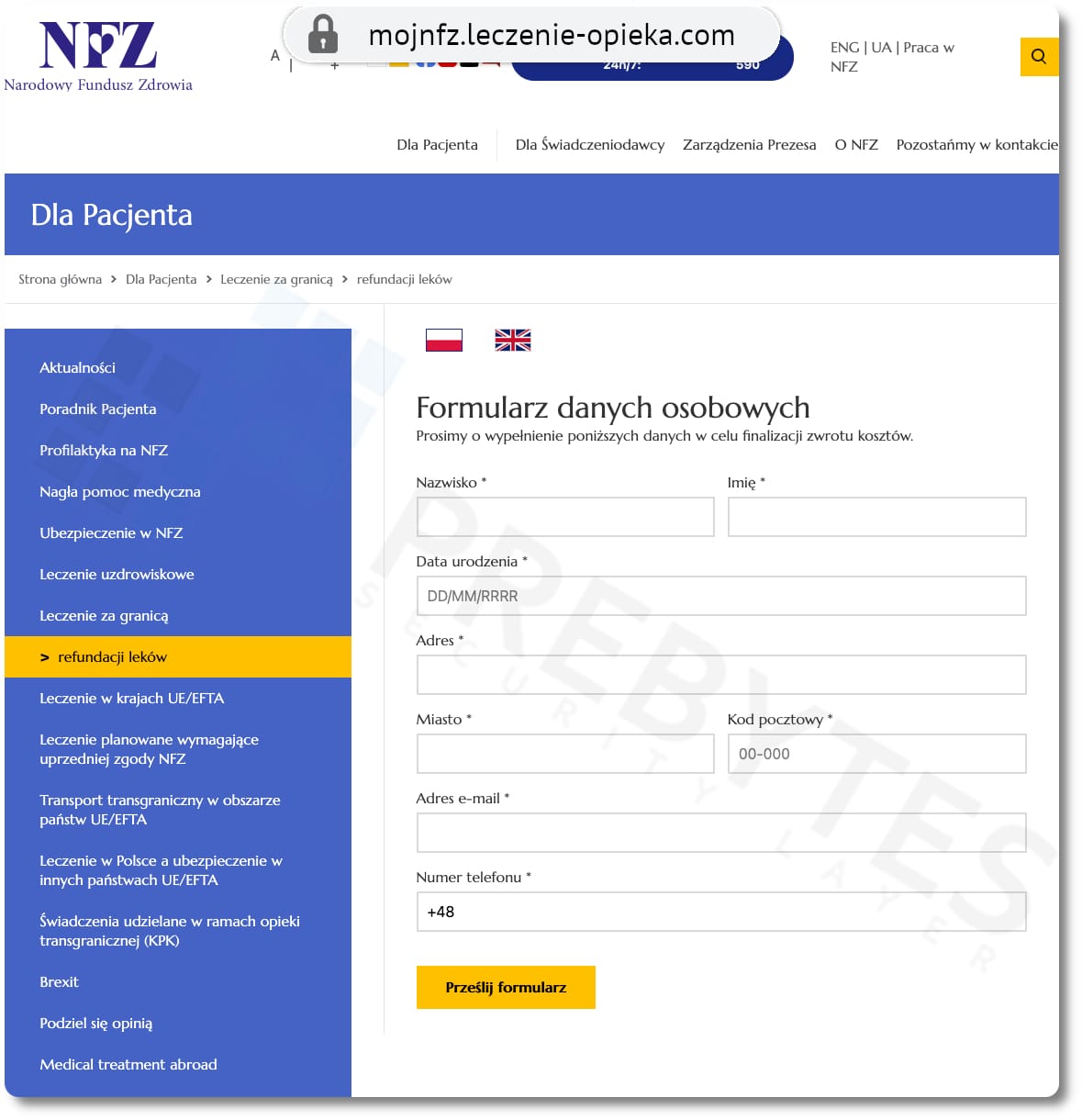

Po kliknięciu przycisku “Przejdź do następnego kroku” wyświetla się formularz, w którym widnieje pole nakłaniające do podania danych osobowych.

Po wypełnieniu formularza danych osobowych następuje przekierowanie do docelowego etapu ataku, w którym wyłudzane są dane karty płatniczej.

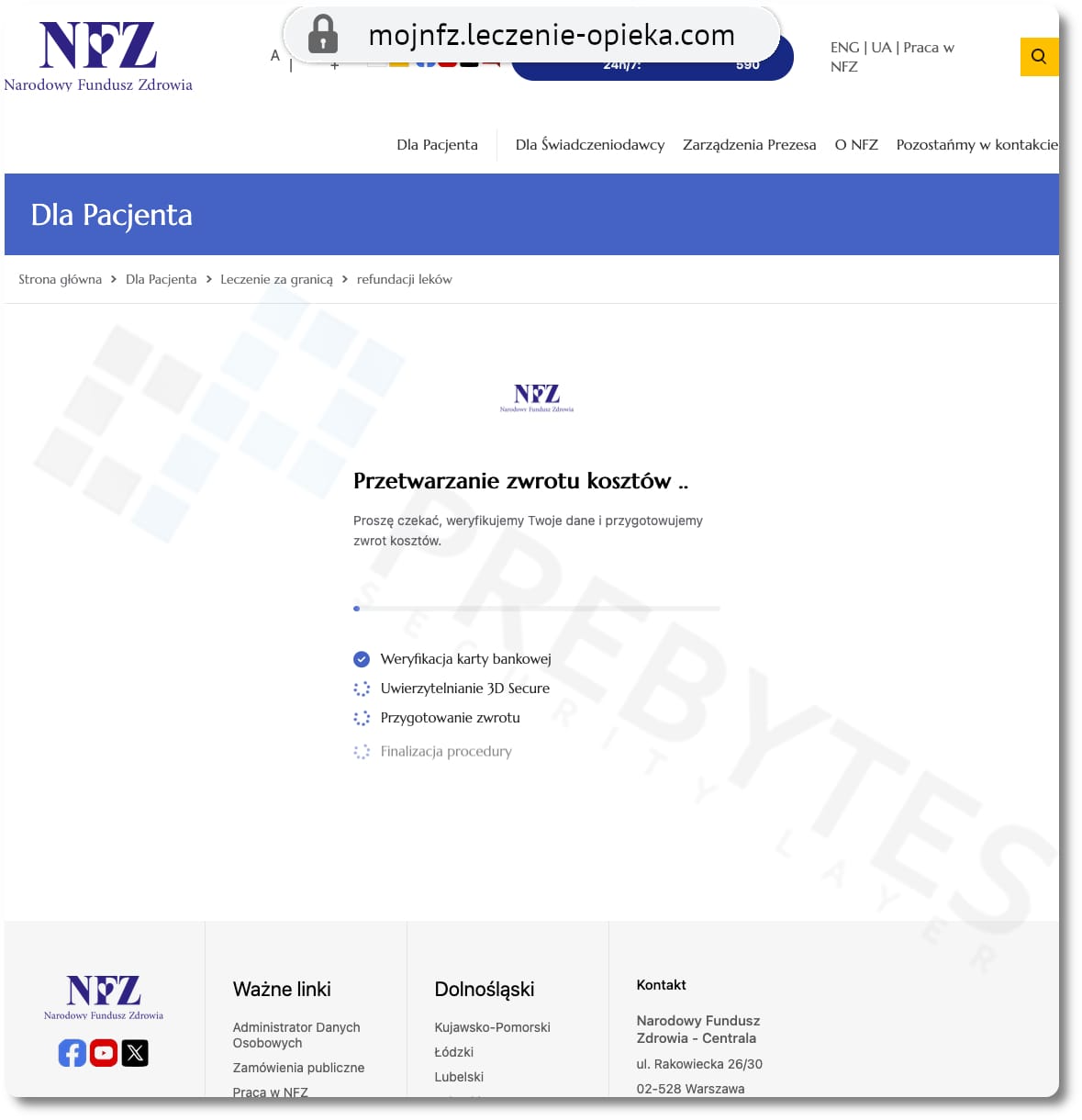

Po wpisaniu danych karty płatniczej i kliknięciu przycisku “Zweryfikuj kartę”, nic się jednak nie dzieje. Użytkownik widzi już tylko informację o rzekomym przetwarzaniu zwrotu kosztów, które nigdy nie nastąpi.

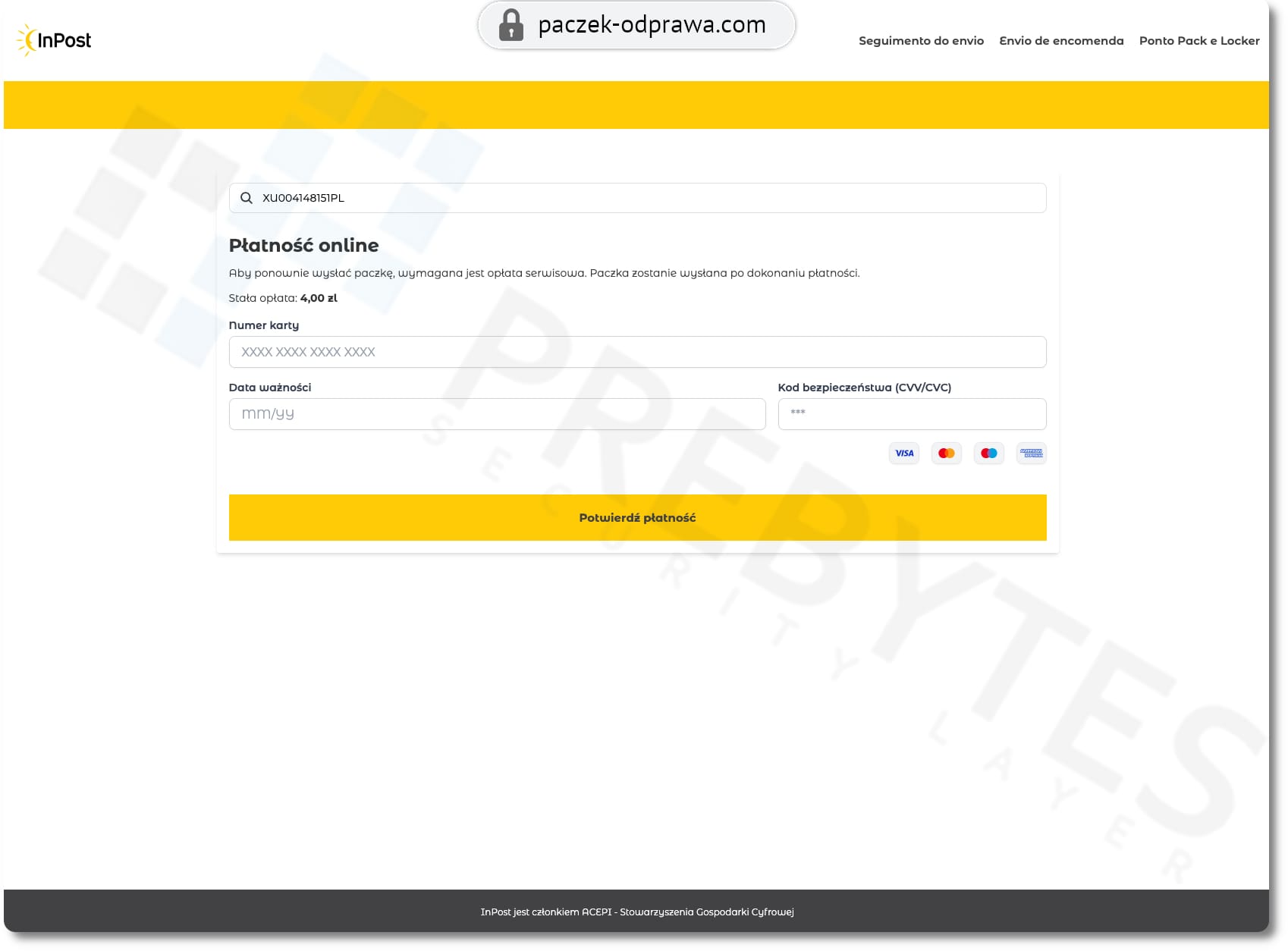

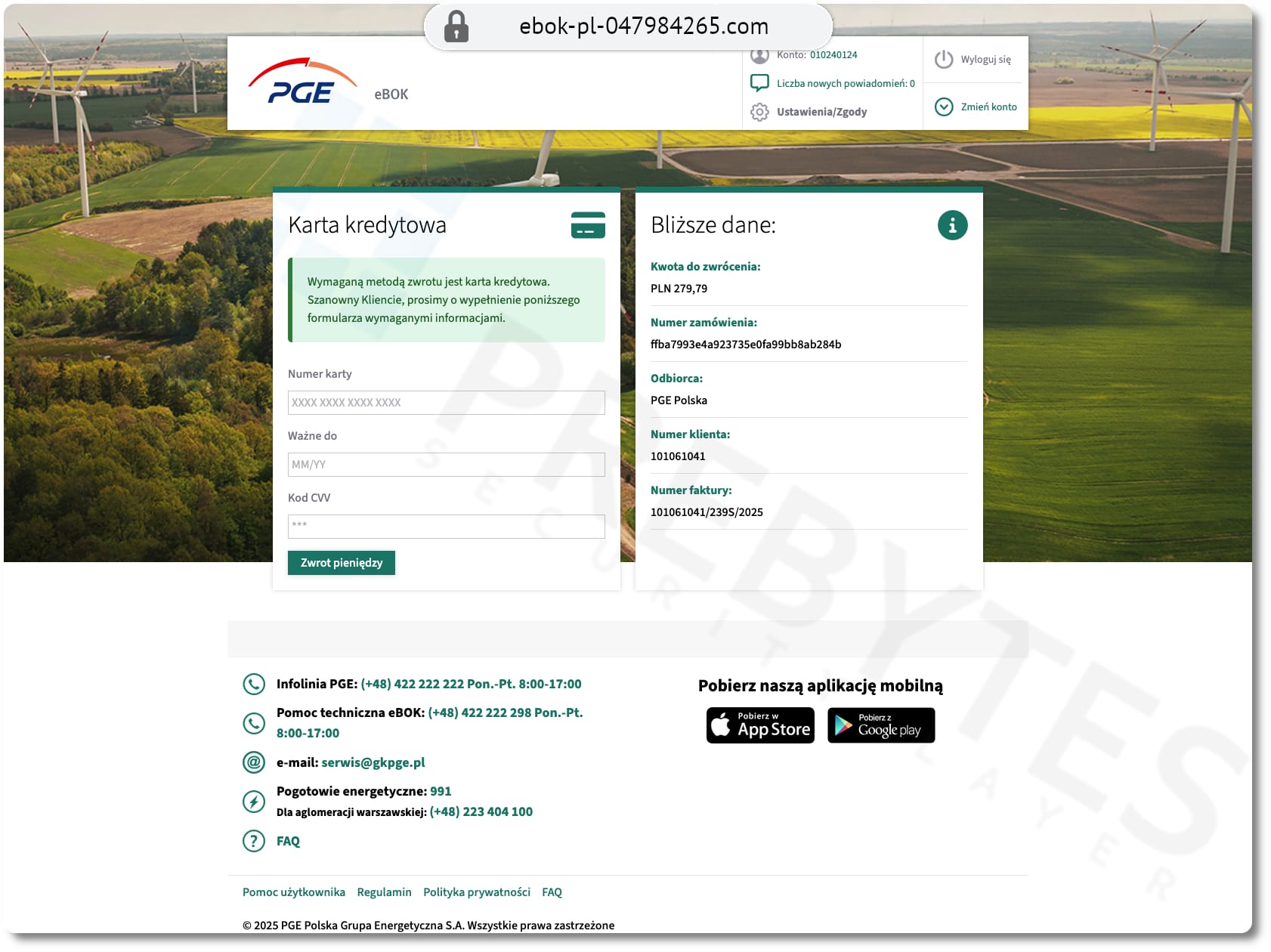

W przypadku podszywania się pod pozostałe marki (InPost oraz PGE), schemat przebiega dokładnie tak samo: podsumowanie kosztów, weryfikacja danych osobowych, podanie danych karty płatniczej i informacja o konieczności oczekiwania na dalsze działania.

Fałszywa strona podszywająca się pod InPost, na której wyłudzane są dane kart:

Analogiczny atak jest przeprowadzany na Klientów PGE. W tym scenariuszu również cyberprzestępcy chcą pozyskać dane kart płatniczych:

Jak przestępcy wykorzystują wykradzione dane?

W przypadku braku szybkiej reakcji oraz pozostawienia karty aktywnej, jej dane są zazwyczaj natychmiast wykorzystywane przez oszustów do dokonywania zakupów online. Najczęściej wybieranymi celami są karty podarunkowe oraz doładowania kart przedpłaconych, ponieważ transakcje te nie wymagają podawania danych osobowych, co utrudnia ich śledzenie i pozwala oszustom szybko zamienić wykradzione dane na pieniądze.

Na podstawie tych informacji przestępcy są w stanie wytworzyć fizyczne duplikaty karty, by płacić nimi w sklepach stacjonarnych. Istnieje też duże prawdopodobieństwo, że wyłudzone dane karty trafią na fora cardingowe w dark webie, na których przestępcy je sprzedają.

Choć utrata środków dotyka bezpośrednio ofiary, koszt tych kampanii ponosi ostatecznie firma, pod którą podszywają się cyberprzestępcy. Każdy taki incydent generuje roszczenia klientów i przede wszystkim powoduje spadek zaufania wobec marki.

Jak marki mogą edukować klientów w zakresie cyberbezpieczeństwa?

Pomimo tego, że metody cyberprzestępców są coraz bardziej zaawansowane, obrona przed phishingiem opiera się na jednej prostej zasadzie: ograniczonego zaufania i czujności.

- Nigdy nie działaj pod presją czasu – każda pilna prośba o natychmiastowe działanie powinna wzbudzać podejrzenia.

- Weryfikuj adres URL - najedź kursorem na link (na komputerze) lub przytrzymaj palec (na telefonie), by zobaczyć rzeczywisty adres URL, do którego prowadzi.

- Sprawdź nadawcę i zwracaj uwagę na literówki w adresie e-mail oraz dziwną, nieprofesjonalną gramatykę w wiadomości.

- Pamiętaj o danych wrażliwych, żadna instytucja, czy usługodawca nigdy nie poprosi Cię o podanie w wiadomości SMS lub e-mail pełnych danych karty płatniczej (numer, data, CVV/CVC).

- Używaj alternatywnych kanałów, zadzwoń na oficjalną infolinię danej firmy lub wejdź na jej stronę, wpisując adres ręcznie w przeglądarce, zamiast klikać w link.

PODSUMOWANIE

Jak skutecznie chronić markę przed atakami phishingowymi?

Większość firm nie zdaje sobie sprawy, że ktoś może podszywać się pod ich markę i w ich imieniu wyłudzać dane. Na co dzień inwestują w jakość obsługi, budują relacje z klientami i dbają o wizerunek, podczas gdy cyberprzestępcy bezkarnie niszczą to zaufanie, wysyłając fałszywe wiadomości z ich logotypem i nazwą.

Efekt? Lata pracy nad wiarygodnością marki mogą zostać podważone jednym atakiem phishingowym. Oszuści nie mają granic – podszywają się pod banki, firmy kurierskie, lokalne biznesy a nawet instytucje publiczne.

🔍 Skąd wiesz, że ktoś właśnie nie kradnie Twojej marki? Zatrzymaj atak, zanim zdąży zaszkodzić Twoim klientom!

Zespół Security Incident Response Team specjalizuje się w wykrywaniu, analizie i neutralizowaniu tego typu zagrożeń. Dzięki temu firmy odzyskują kontrolę nad własną komunikacją i chronią reputację marki, zanim stracą ją z powodu cudzych działań.

Nie czekaj, wzmocnij cyfrową odporność swojej organizacji i poznaj szczegółowo możliwości ochrony, sprawdź teraz: Ochrona wizerunku przed wykorzystaniem przez oszustów.