Obiecują paczkę z fortuną – oszuści podszywają się pod FedEx!

„Zostałeś wybrany zwycięzcą konkursu…” – tak zaczyna się nowa fala podszyć pod FedEx. Analizujemy, jak kampania buduje wiarygodność, kiedy wyłudza dane oraz w jaki sposób przestępcy wykorzystują je dalej. Wyjaśniamy też, dlaczego skutki ponosi nie tylko osoba oszukiwana, ale przede wszystkim marka.

Pół miliona euro, luksusowy Mercedes w garażu i iPhone 15 Pro Max w kieszeni - zestaw nagród, który brzmi jak spełnienie marzeń. Właśnie taką wizję roztaczają przed nami cyberprzestępcy w opisywanej kampanii phishingowej. Tym razem oszuści podszywają się pod firmę kurierską FedEx oraz jej CEO, Raja Subramaniama. W poniższym artykule przedstawimy mechanizm tego ataku oraz wyjaśnimy, dlaczego ofiarą w tym scenariuszu jest nie tylko osoba tracąca oszczędności, ale także marka, której wiarygodność jest wykorzystywana jako narzędzie ataku.

Wiadomość o wygranej

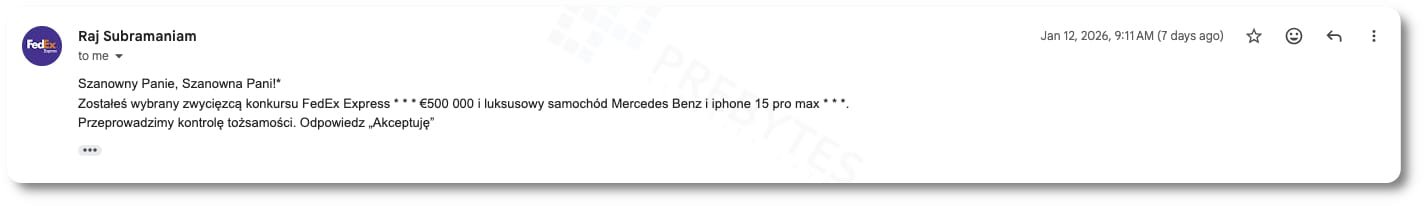

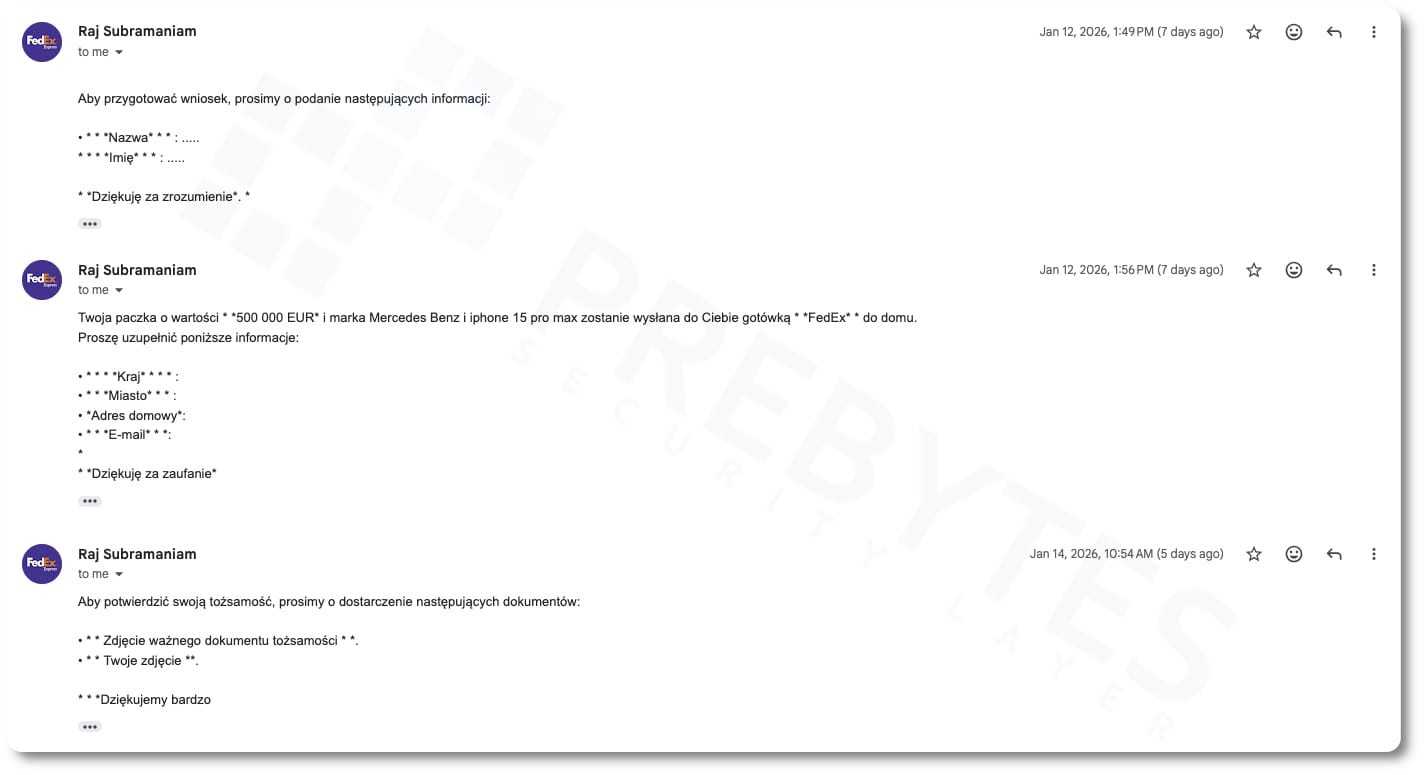

Oszustwo rozpoczyna się od wiadomości e-mail o rzekomej wygranej w konkursie organizowanym przez firmę FedEx. Mimo iż mamy świadomość, że nie braliśmy udziału w żadnym konkursie, to okazja wydaje się bardzo kusząca - gotówka, nowy telefon i w dodatku drogi samochód, wystarczy odpowiedzieć “Akceptuję”.

Po nawiązaniu kontaktu rusza lawina pytań. Zaczyna się niewinnie - od podania imienia i nazwiska. Jednak po ich przesłaniu dowiadujemy się, że nagroda zostanie do nas wysłana w paczce i musimy w tym celu podać adres. Co szczególnie alarmujące, w następnej wiadomości oszuści żądają przesłania zdjęcia twarzy oraz ważnego dokumentu identyfikacyjnego. To klasyczny wstęp do kradzieży tożsamości - takie dane mogą posłużyć do wyłudzenia pożyczek lub założenia kont bankowych na tzw. słupa, czyli pośrednika, którego konto bankowe jest wykorzystywane do prania brudnych pieniędzy.

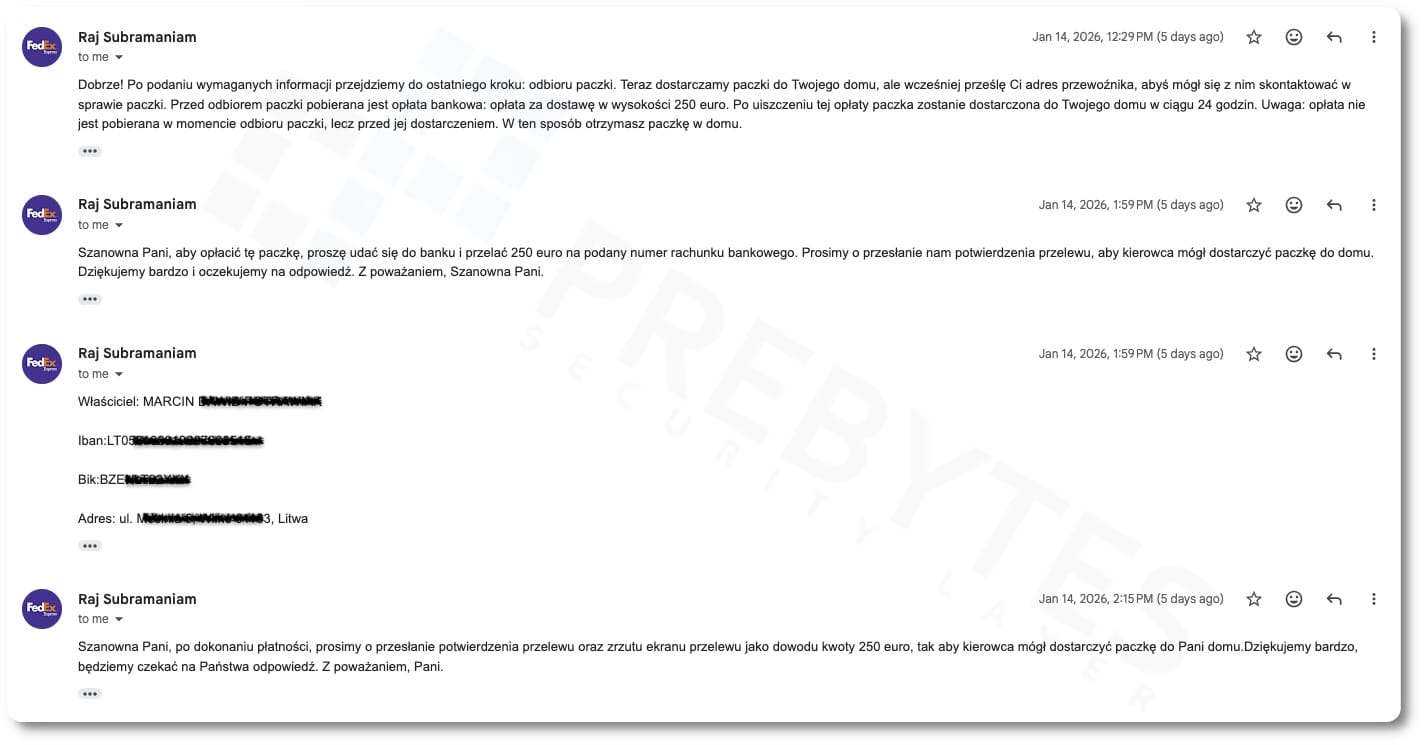

Ostatnim krokiem odbioru nagrody jest rzecz jasna opłacenie przesyłki. To popularny motyw wykorzystywany w różnego rodzaju oszustwach - nie tylko w tym schemacie, ale również w przypadkach wyłudzeń związanych z darowiznami. Perspektywa ogromnego zysku ma skłonić nas do przelania 250 euro za dostawę. Kwota ta wydaje się niewielkim kosztem w porównaniu z wartością nagród, jakie rzekomo mamy otrzymać w zamian.

Kontakt przez WhatsApp

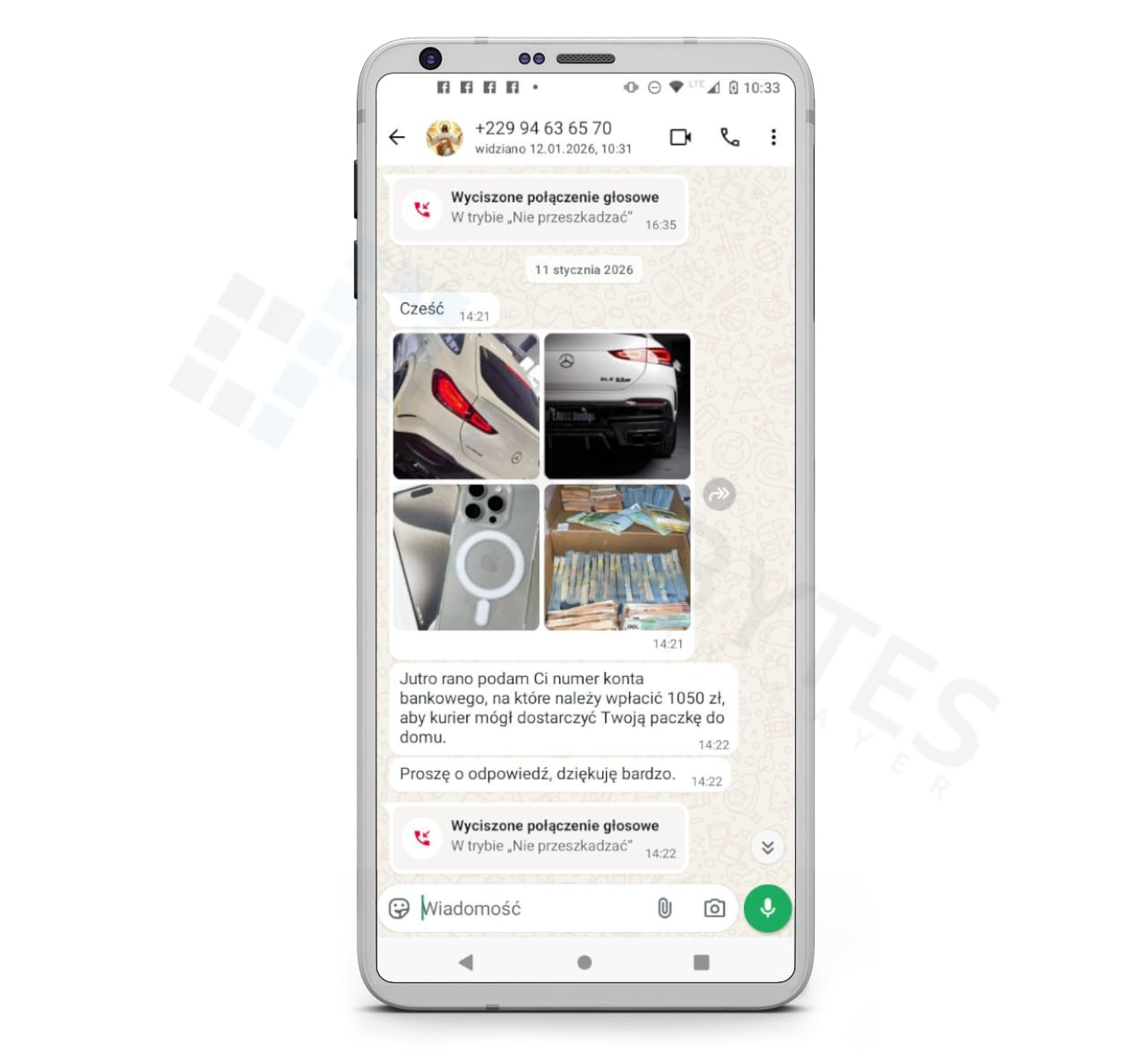

W momencie, gdy przestajemy reagować na korespondencję mailową lub zaczynamy wykazywać wątpliwości, oszuści zmieniają wektor ataku na bardziej bezpośredni. Przenoszą rozmowę na komunikatory, np. WhatsApp, co pozwala im na wywarcie znacznie większej presji, poprzez natarczywe zasypywanie wiadomościami i serie połączeń głosowych. Dodatkowo, aby uwiarygodnić historię o wygranej, przesyłają nawet zdjęcia obiecanych nagród.

Dowód i selfie jako waluta przestępców

Warto zadać sobie pytanie: dlaczego oszuści tak naciskają na przesłanie selfie i zdjęcia dowodu osobistego? Odpowiedź jest prosta. Te dane są paliwem dla dalszych przestępstw. Skradzione tożsamości służą do zakładania kont w bankach lub na giełdach kryptowalut. Konto z litewskim numerem IBAN, na które mieliśmy przelać 250 euro, zostało najprawdopodobniej założone właśnie w ten sposób - przy użyciu danych innej, nieświadomej ataku osoby.

Podsumowanie

Scenariusz „konkursu” to tylko jedna z przynęt: w identyczny sposób mogą być rozsyłane fałszywe faktury, umowy czy „pilne” dokumenty. Wachlarz podszyć jest szeroki, bo równie szeroki jest zestaw danych firmowych dostępnych publicznie – nazwiska, stanowiska i logotypy. To wystarczy, by stworzyć komunikat łudząco podobny do prawdziwego, którego odbiorca nie ma czasu szczegółowo weryfikować.

Gdy dojdzie do płatności za „dostawę” lub fałszywą fakturę, do kogo trafi prośba o wyjaśnienia? Najczęściej do prawdziwej firmy – wtedy marka ponosi koszt obsługi zgłoszeń i traci zaufanie.

Dlatego największe organizacje korzystają z wyspecjalizowanego zespołu, takiego jak PREBYTES SIRT (Security Incident Response Team), który wykrywa i analizuje kampanie podszywające się pod przedsiębiorstwo na wczesnym etapie. Zespół prowadzi działania ograniczające skutki incydentu, zanim wiadomości dotrą do klientów lub partnerów biznesowych.

Chcesz ograniczyć podszycia pod Twoją markę, zanim kampanie wyrządzą poważne szkody?

Sprawdź, jak działa Security Incident Response Team i skontaktuj się z nami!