Jak przestępcy sterują Twoim zainfekowanym telefonem

Cyberprzestępcy infekując urządzenie mobilne złośliwym oprogramowaniem wykradają z niego nie tylko poufne dane, ale mogą także przejąć nad nim kontrolę. Cały atak jest przez nich kontrolowany w panelu zarządzającym. Zobacz, jak wygląda panel przestępców i w jaki sposób mogą sterować atakiem.

Klienci polskich banków coraz częściej korzystają z ich usług za pomocą dedykowanych aplikacji mobilnych. Rosnąca popularność tego rozwiązania sprawia, że użytkownicy bankowości mobilnej, coraz bardziej narażeni są na ataki cyberprzestępców.

Od jakiegoś czasu możemy zauważyć rosnącą falę ataków na klientów bankowości mobilnych. Cyberprzestępcy tworzą złośliwe oprogramowanie, takie jak BankBot Anubis, które podszywa się pod różne aplikacje.

Działanie tego złośliwego oprogramowania polega na wyświetlaniu fałszywych nakładek na oryginalnych bankowościach mobilnych. W ten sposób przestępcy przechwytują dane logowania.

Cyberprzestępcy w definicjach ataku zawarli także aplikacje popularnych serwisów zakupowych. Od ich użytkowników wyłudzane są dane kart płatniczych.

Przeczytaj artykuł, w którym opisywaliśmy ten atak.

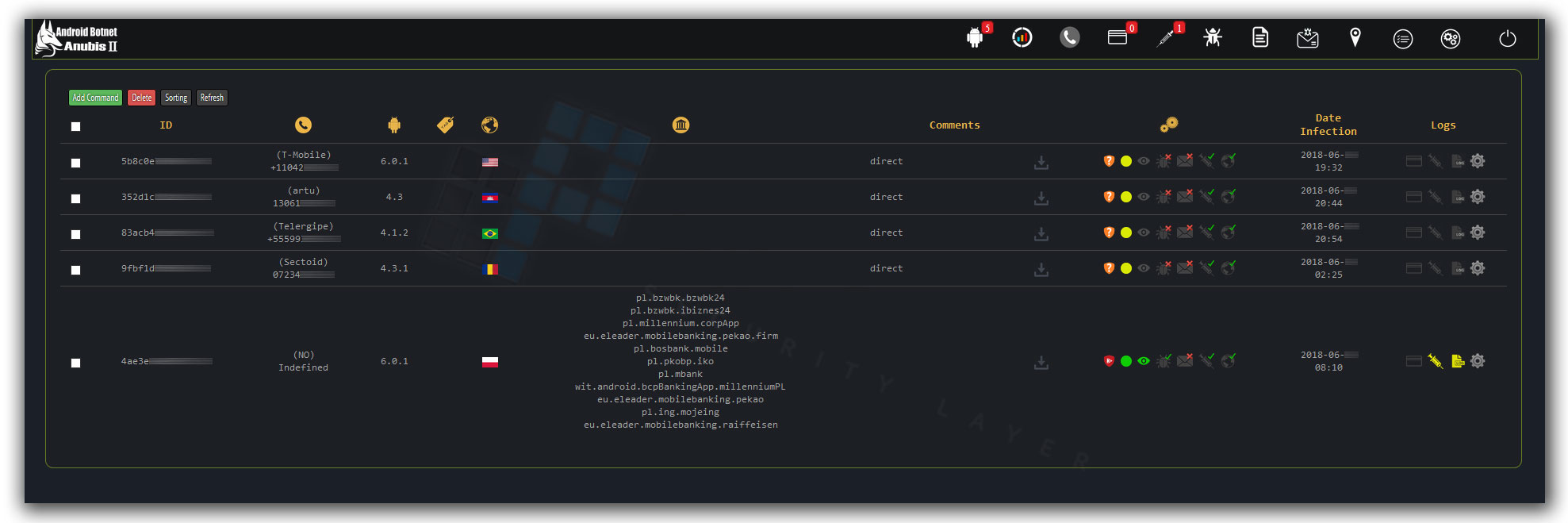

Cały proces infekcji złośliwym oprogramowaniem jest kontrolowany i sterowany przez przestępców w panelu zarządzającym. Za jego pomocą cyberprzestępcy mogą decydować kiedy i jaką aplikację zainstalowaną na zainfekowanym urządzeniu mogą zaatakować za pomocą fałszywej nakładki. Ponadto panel zarządzający posiada wiele innych opcji, za pomocą których przestępcy mogą zarządzać działaniem złośliwego oprogramowania.

Zobacz, jak wygląda panel przestępców, którzy infekują użytkowników złośliwym oprogramowaniem BankBot Anubis.

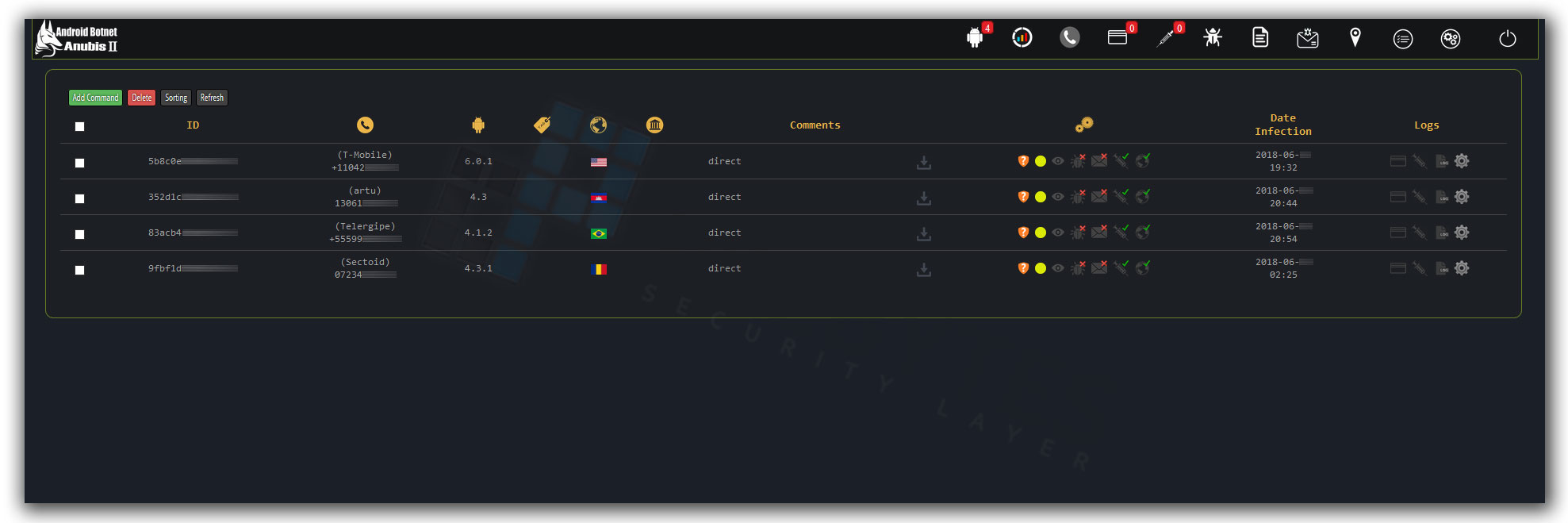

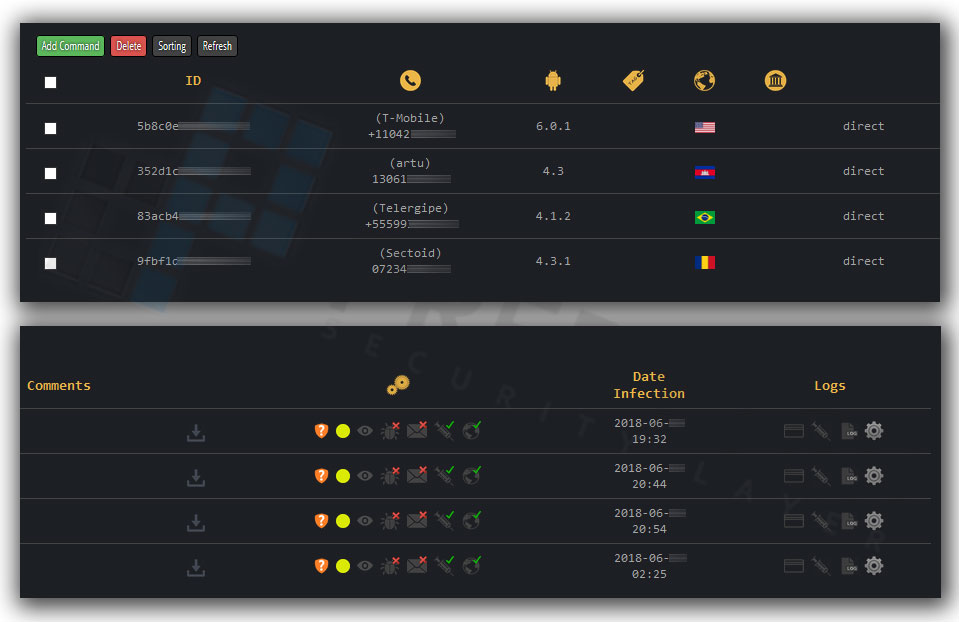

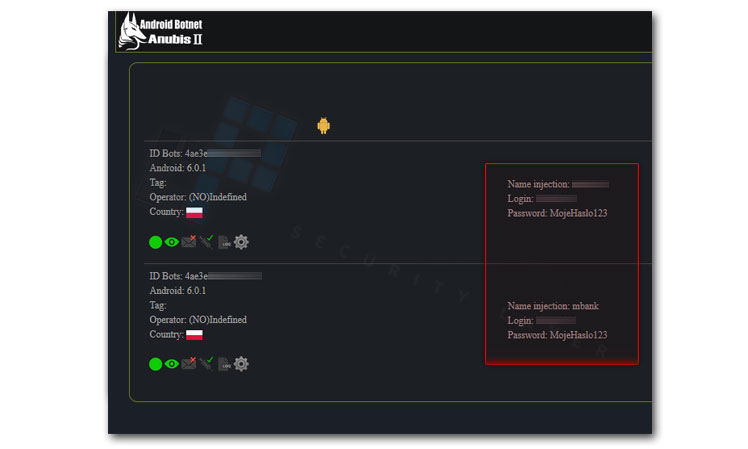

Na głównej stronie znajdują się informacje o zainfekowanych urządzeniach, m.in. numer telefonu, wersja systemu Android, informacja o geolokalizacji, czy data infekcji.

Podczas analizy malware BankBot Anubis zainfekowaliśmy testowy telefon z systemem Android, aby sprawdzić opcje sterowania atakiem.

Po zainstalowaniu złośliwej aplikacji, nasze urządzenie zostało dodane do panelu oraz otrzymało unikalny identyfikator - ID. W panelu możemy również znaleźć inne informacje o zainfekowanym urządzeniu, np. aktualną wersję systemu Android, czy listę zainstalowanych aplikacji bankowych, które są celem ataku.

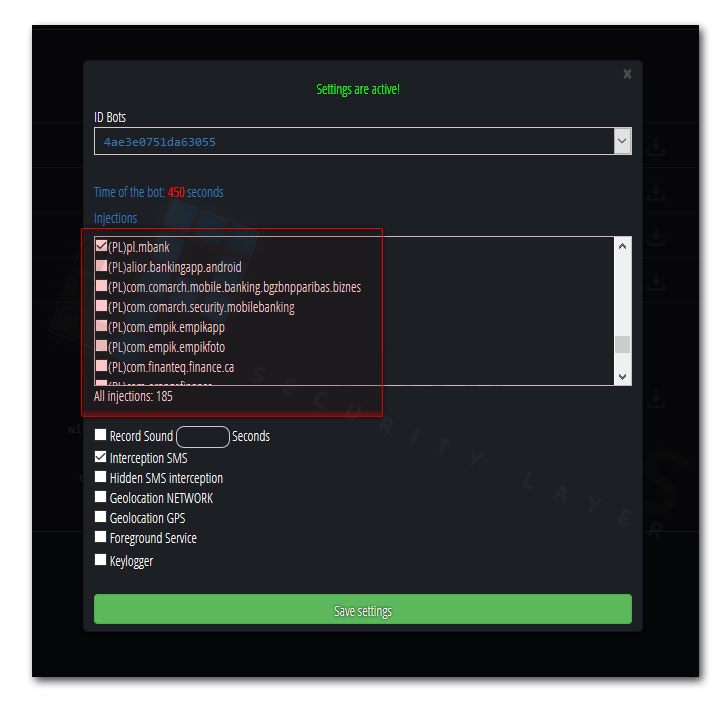

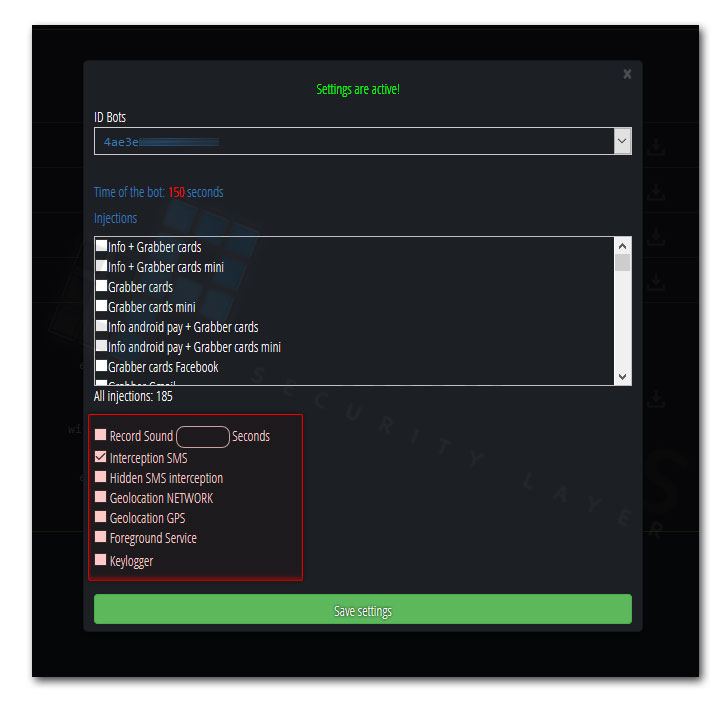

Przestępcy w każdym momencie mogą włączać i wyłączać atak na wybraną bankowość mobilną lub inną aplikację, która jest celem ataku. Jak widzimy malware BankBot Anubis w definicji ataku ma aż 185 różnych aplikacji.

Jeśli atak na Twoją aplikację bankową jest aktywny, to podczas jej uruchamiania wyświetla się fałszywa nakładka, wykorzystująca logotyp banku. W ten sposób wyłudzane są dane logowania do bankowości.

Tak wyglądają przykładowe fałszywe nakładki wyświetlane na bankowościach mobilnych.

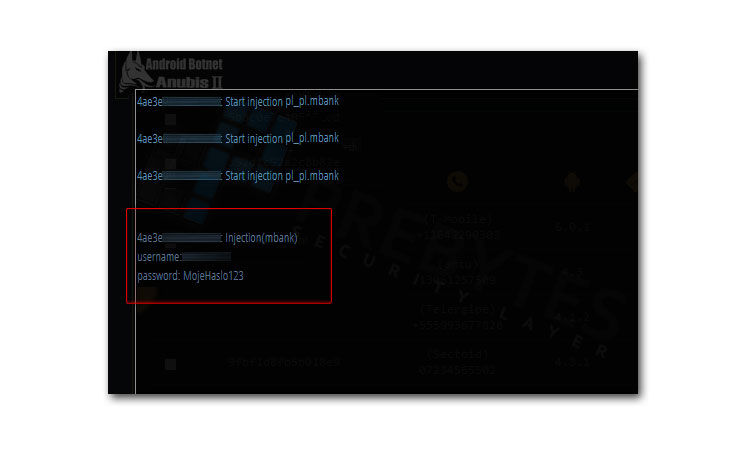

Wpisane poufne dane natychmiast przesyłane są do serwera przestępców. Skaradzione dane możemy odnaleźć w panelu:

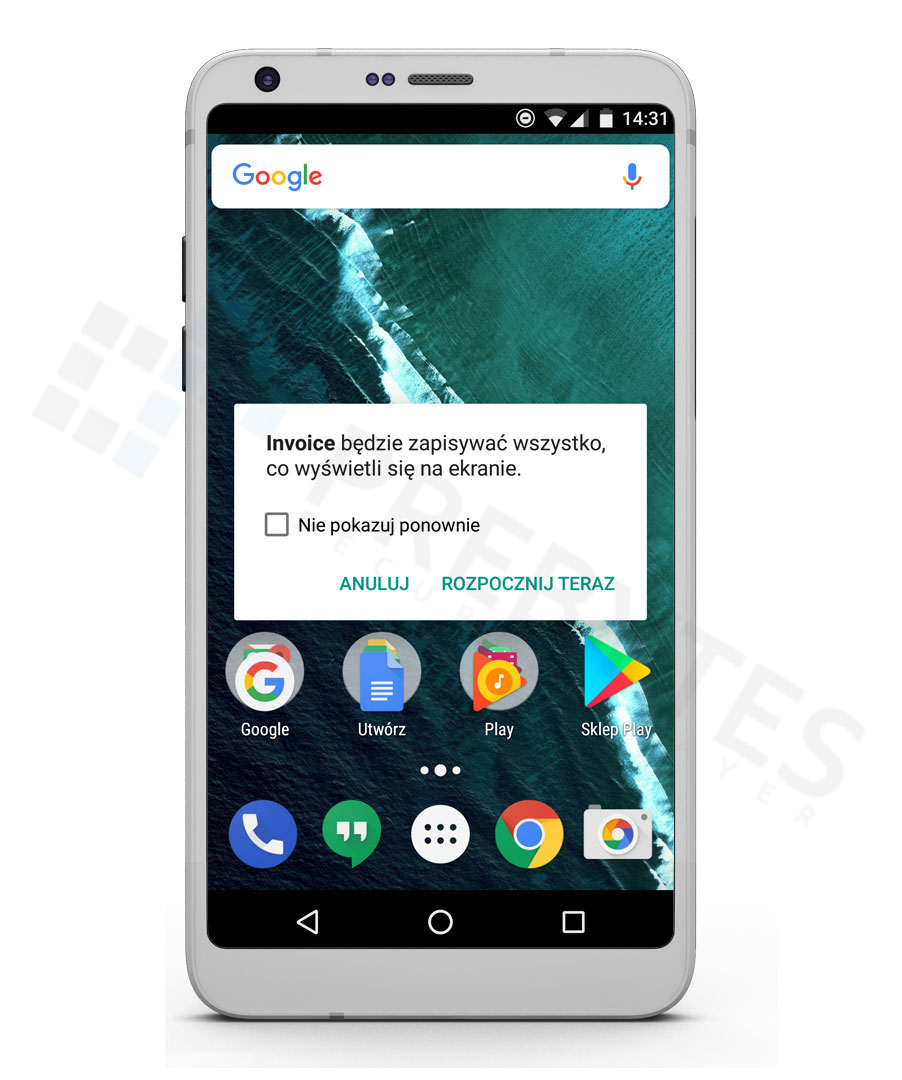

Malware BankBot Anubis posiada także wiele innych funkcjonalności. Jedną z nich jest robienie zrzutów ekranu na zainfekowanym urządzeniu. Taka operacja wymaga jednak zatwierdzenia przez użytkownika dodatkowych uprawnień. Na zainfekowanym urządzeniu pojawia się komunikat, który możemy zobaczyć na poniższym zdjęciu.

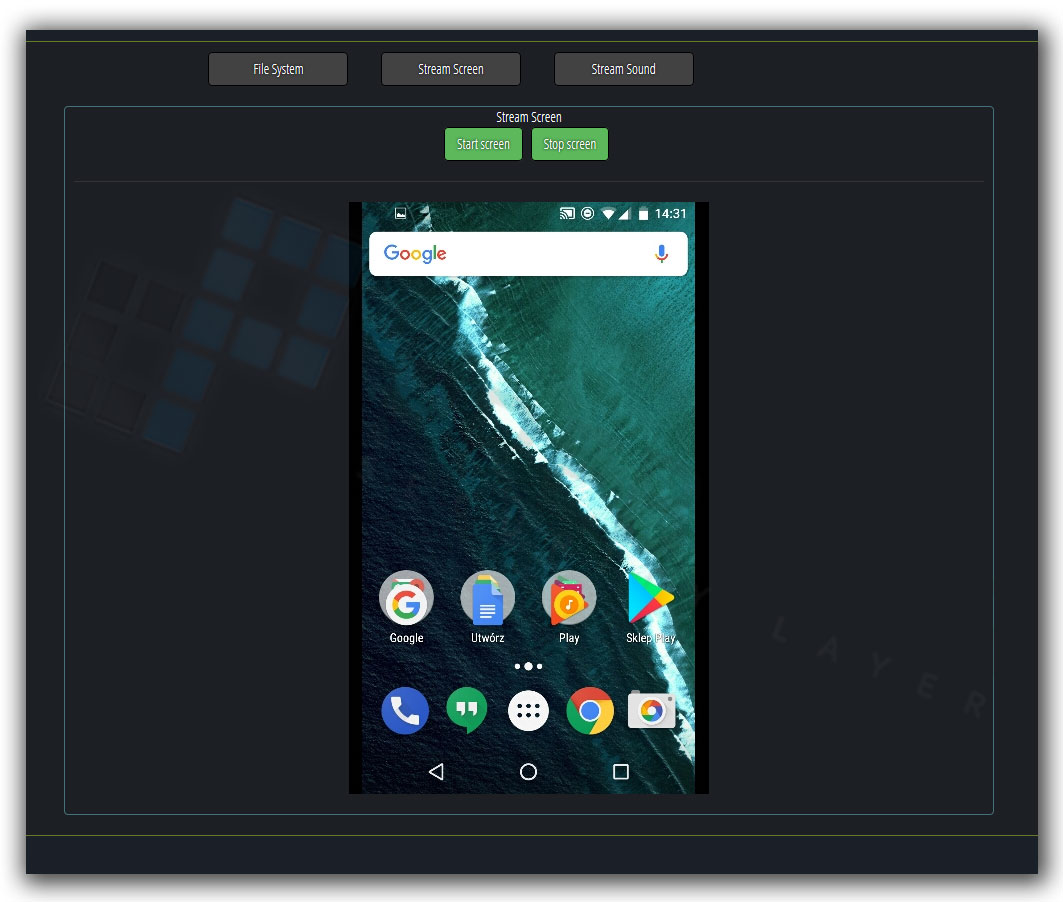

Po zatwierdzeniu żądania, przestępcy w dowolnym momencie mogą robić zrzuty ekranu Twojego telefonu. Po stronie użytkownika cały proces jest niewidoczny. Wszystkie zrobione screeny zapisywane są w panelu.

Przestępcy w panelu mogą również włączać inne funkcjonalności, np. nagrywanie dźwięku, przechwytywanie wiadomości SMS, czy dostęp do informacji o Twojej geolokalizacji.

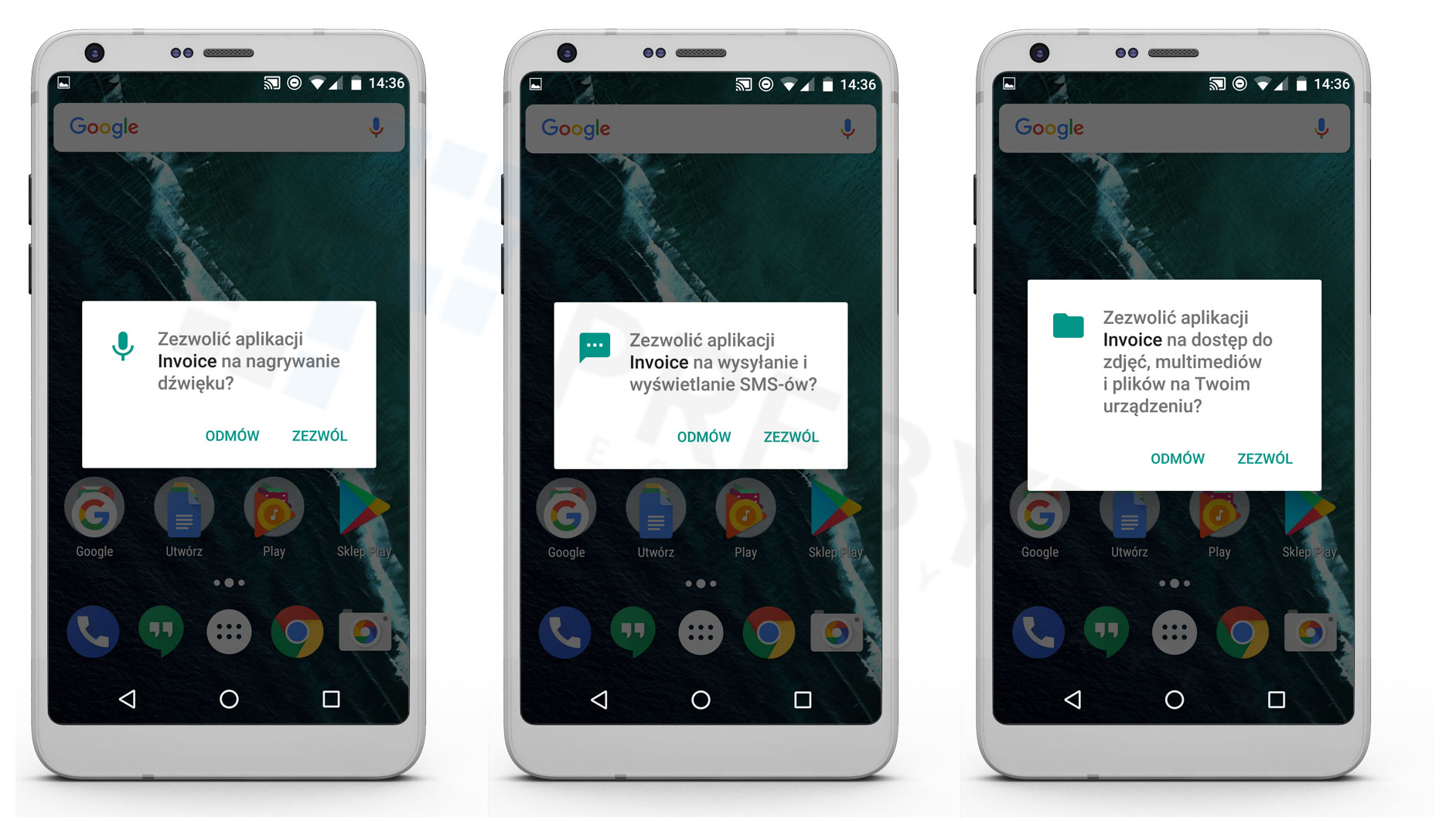

Podczas włączania wybranej opcji w panelu przestępców, na zainfekowanym urządzeniu pojawiają się komunikaty do zatwierdzenia.

Przykładowe komunikaty wyświetlane przez malware BankBot Anubis na zainfekowanym telefonie.

Z panelu zarządzającego przestępcy mają także dostęp do wszystkich plików, jakie znajdują się na zainfekowanym telefonie. Na poniższym zdjęciu możemy zobaczyć poszczególne foldery. Po wejściu w wybrany z nich, przestępca widzi wszystkie zapisane tam informacje.

Pamiętaj, aby instalować aplikacje jedynie z zaufanych źródeł. W ustawieniach swojego urządzenia mobilnego WYŁĄCZ opcję instalacji aplikacji z nieznanych źródeł. Jeśli jakaś aplikacja podczas instalacji wymaga od Ciebie włączenia tej opcji, zalecamy abyś tego nie robił. Może to być złośliwe oprogramowanie, które przejmie kontrolę nad Twoim telefonem oraz będzie próbowało przechwycić Twoje poufne dane.